- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:32.

- Ostatnio zmodyfikowany 2025-01-23 12:43.

Internet powstał z myślą o wygodzie, a nie bezpieczeństwie. Jeśli surfujesz po Internecie tak często, jak przeciętna osoba, prawdopodobnie wiele osób może śledzić Twoje nawyki związane z surfowaniem za pomocą programów szpiegujących, skryptów, a nawet kamer! Dzięki tym informacjom każdy na świecie może dowiedzieć się, kim jesteś, gdzie mieszkasz, a także poznać inne ważne dane osobowe.

Istnieją dwa sposoby śledzenia innych osób w Internecie:

- Umieszczając złośliwe oprogramowanie bezpośrednio na komputerze.

- Słuchając tego, co jest wymieniane za pomocą zdalnych serwerów z dowolnej części sieci.

Krok

Metoda 1 z 2: Unikanie złośliwego oprogramowania

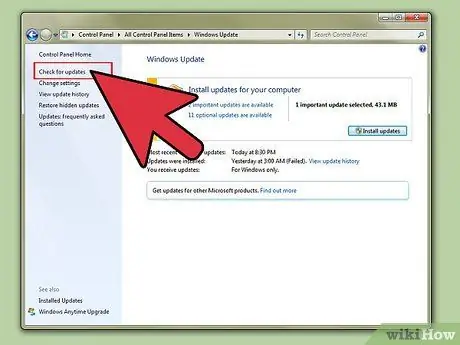

Krok 1. Zaktualizuj system operacyjny (system operacyjny/OS)

Najłatwiejszym sposobem, aby inne osoby mogły śledzić i rejestrować wszystko na Twój temat, jest zainstalowanie oprogramowania szpiegującego/wirusa lub automatyczne włamanie do komputera. Regularnie aktualizując system operacyjny komputera, dostawca systemu operacyjnego może aktualizować system zabezpieczeń w krytycznych obszarach, aby zapobiec zautomatyzowanym wykorzystaniu luk w zabezpieczeniach i przekształceniu oprogramowania szpiegującego w bezużyteczny kod.

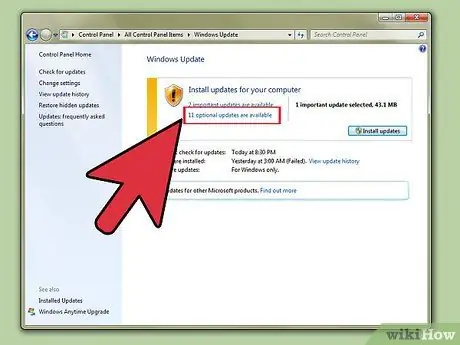

Krok 2. Zachowaj najnowszą wersję programu

Aktualizacje programu mają na celu poprawę wygody użytkownika i dodanie różnych funkcji. Wprowadzane są jednak również aktualizacje mające na celu naprawienie błędów w programie. Istnieje wiele rodzajów wszy; niektóre wyświetlają tylko artefakty wizualne, inne uniemożliwiają zrobienie czegoś reklamowanego, a niektóre mogą być wykorzystywane przez zdalnych i zautomatyzowanych hakerów do przejęcia komputera. Bez kleszczy nie da się wykonać ataków dystansowych.

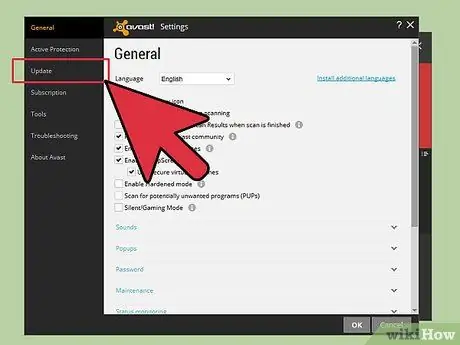

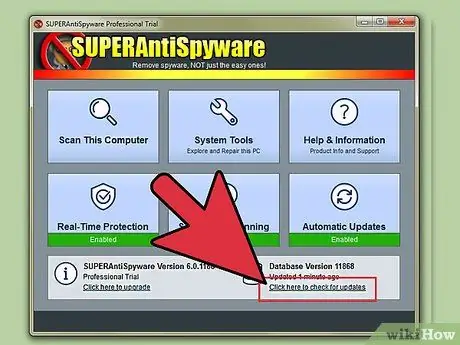

Krok 3. Regularnie aktualizuj program antywirusowy i utrzymuj go aktywnym w MS Windows

Jeśli baza sygnatur antywirusowych nie zostanie zaktualizowana, niektóre wirusy nadal mogą się przebić. Jeśli program antywirusowy nie działa w tle i nie sprawdza regularnie systemu, odinstaluj program antywirusowy. Należy pamiętać, że programy antywirusowe zwykle szukają wirusów, programów szpiegujących, rootkitów i robaków. Określone programy antyszpiegowskie zwykle nie są zbyt skuteczne.

Krok 4. Używaj tylko jednego unikalnego programu antywirusowego, który jest WŁĄCZONY

Dobry program antywirusowy powinien bardzo uważnie monitorować komputer. W najlepszym przypadku jeden z programów pomyli drugi program antywirusowy z wirusem. W najgorszym przypadku każdy program anty-malware będzie blokował nawzajem swoją pracę. Jeśli chcesz korzystać z więcej niż jednego antywirusa, zaktualizuj bazę danych, odłącz komputer od internetu, całkowicie wyłącz główny antywirus i uruchom drugi antywirus tylko w trybie „na żądanie”. Wtedy może otrzymasz fałszywy alarm dotyczący głównego programu antywirusowego. Nie martw się, to normalne. Uruchom główny program antywirusowy i możesz normalnie korzystać z komputera. Malwarebytes to świetny dodatkowy program ochrony uzupełniający program antywirusowy.

Krok 5. Staraj się nie pobierać niczego poza oficjalnymi witrynami (wszystkie systemy operacyjne) lub zaufanymi repozytoriami (Linux/BSD/MacOS)

Na przykład, jeśli chcesz pobrać VLC Media Player, pobierz go z oficjalnej strony internetowej (najpierw wyszukaj go w Google lub odwiedź www.videolan.org/vlc/). Nigdy nie używaj linków z żadnej nieoficjalnej witryny, nawet jeśli program antywirusowy nie wykazuje żadnych oznak zagrożenia.

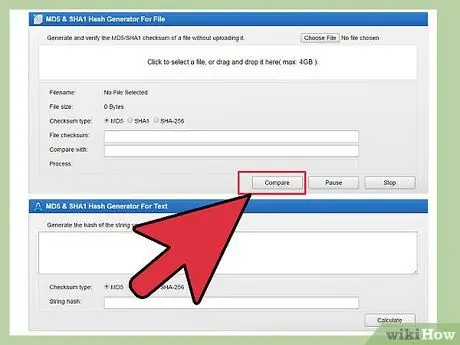

Krok 6. Sprawdź podpis binarny, jeśli to możliwe

Możesz odwiedzić tę stronę, aby przeczytać przykłady i artykuły wiki. Pamiętaj, że md5 nie jest już możliwe, więc zalecamy używanie sha256. Zasadniczo Twoim celem jest stworzenie podpisu z pliku (np. instalatora/instalatora programu) Podpisy te są podawane na oficjalnych stronach internetowych lub zaufanych bazach danych. Podczas pobierania pliku możesz samodzielnie utworzyć ten podpis z pliku za pomocą specjalnego programu. Następnie możesz porównać go z podpisem ze strony; jeśli są dokładnie takie same, masz dobrego instalatora. W przeciwnym razie możliwe jest, że pobrałeś fałszywy instalator zawierający wirusa lub pobieranie nie powiodło się (cokolwiek to było, musisz ponownie pobrać plik, aby się upewnić). W większości dystrybucji Linuksa ten proces jest wykonywany automatycznie, aw *BSD używa dowolnego menedżera pakietów bez konieczności wykonywania specjalnych działań. W systemie Windows musisz to sprawdzić ręcznie.

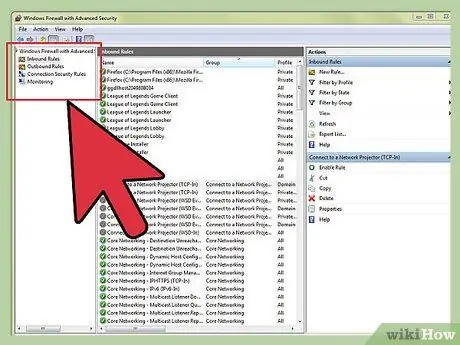

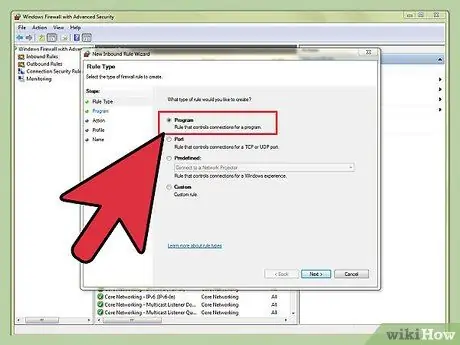

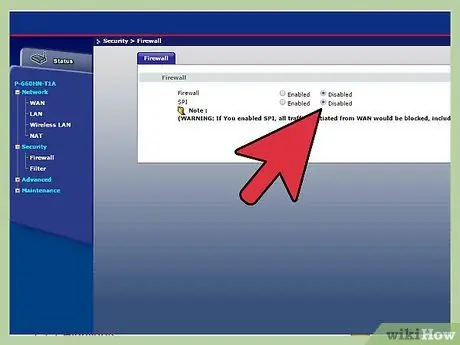

Krok 7. Użyj zapory

W systemie Linux/*BSD są zintegrowane dwie dobre zapory ogniowe (odpowiednio netfilter/iptables i pf). W przypadku MS Windows powinieneś poszukać dobrej zapory. Musisz zrozumieć, że firewall jest podobny do urządzenia zmieniającego ruch w środku dużej stacji zawierającej wiele pociągów (dane sieciowe), perony (porty) i tory kolejowe (strumienie). Buggy nie może się sam załadować i potrzebuje czyjejś pomocy (usługi lub demona, czyli programu działającego w tle, który nasłuchuje określonego portu). Bez czyjejś pomocy obsługa nic by nie zrobiła, nawet gdyby pociąg wjechał na peron. Pamiętaj, firewall nie jest ścianą ani bramą, jest przełącznikiem (firewall może zrobić o wiele więcej niż tylko zezwalać lub blokować przepływ danych). Nie zapominaj jednak, że nie możesz kontrolować połączeń wychodzących (chyba że zablokujesz wszystko lub odłączysz komputer), ale nadal możesz logować dane wychodzące. Większość programów szpiegujących znajduje sposób na ominięcie zapór, ale nie może ukryć swojej aktywności. Możesz łatwiej znaleźć oprogramowanie szpiegujące, które wysyła dane do zdalnego serwera na porcie 933, nawet jeśli nie używasz programu IMAP, który je znajdzie, ukrywa się w Internecie Eksplorator przetwarza i wysyła dane na używanym na co dzień porcie 443. Jeśli masz dostęp do standardowych zapór sieciowych (netfilter/iptables i PF), po prostu rejestruj wszelkie dane wychodzące i blokuj wszystkie dane przychodzące z wyjątkiem istniejących i powiązanych połączeń. Nie zapomnij zezwolić na wszystko na urządzeniu loopback(lo); Jest bezpieczny i wymagany.

Krok 8. Użyj go tylko w celu odnotowania, czy zapora jest bezstanowa

Nie można inteligentnie blokować przychodzących danych. Unikaj filtrowania według aplikacji, ponieważ jest kłopotliwe, bezużyteczne i zapewnia fałszywe poczucie bezpieczeństwa. Większość współczesnych programów szpiegujących dołącza swój złośliwy kod do zaufanej aplikacji, która jest uważana za wykorzystywaną do uzyskiwania dostępu do Internetu (zazwyczaj Internet Explorer) i uruchamia się z tą aplikacją. Gdy Internet Explorer próbuje połączyć się z Internetem, zapora poprosi o potwierdzenie. Jeśli odpowiedziałeś „tak” (tak), oprogramowanie szpiegujące będzie mogło wysłać wszystko przez porty 80 i 443 wraz z Twoimi prawdziwymi danymi.

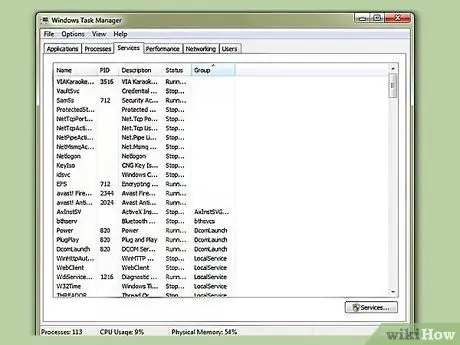

Krok 9. Sprawdź, które usługi (znane również jako demony) są uruchomione

Jak wcześniej wspomniano, jeśli na peronie nikt nie ładuje pociągu, NIC nie może się wydarzyć. Nie jesteś serwerem; Nie potrzebujesz usługi, aby móc chodzić i słyszeć na zewnątrz! (uwaga, większość usług Windows/Linux/MacOS/BSD jest WYMAGANA i nie nasłuchuj na zewnątrz!) Jeśli to możliwe, wyłącz bezużyteczne usługi lub zablokuj wszystkie przepływy danych na portach podłączonych do zapory (na przykład możesz zablokować logowanie i wylogowanie na tym porcie, jeśli nie korzystasz z udziałów systemu Windows. Pamiętaj, że błędy w usłudze są szeroko otwartą bramą do zdalnego przejęcia komputera. Jeśli usługa nie jest dostępna lub jest zablokowana przez zaporę, komputer może nie daj się zhakować zdalnie. Możesz również wypróbować program do skanowania portów, taki jak nmap, aby określić, które porty zablokować lub które usługi wyłączyć (ten sam wynik).

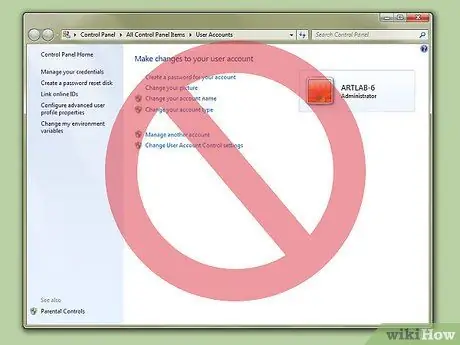

Krok 10. Staraj się nie używać konta administratora

Chociaż jest to lepsze w systemach Windows Vista i Seven, jeśli używasz konta administratora, całe oprogramowanie będzie mogło żądać uprawnień administratora, w tym złośliwego oprogramowania, jeśli zostanie nieuważnie uruchomione. Jeśli nie jesteś administratorem, oprogramowanie szpiegujące będzie musiało bardziej się starać, aby dostać się do komputera. Przynajmniej, jeśli jesteś standardowym użytkownikiem, oprogramowanie szpiegujące może przekazywać Twoje informacje, ale nie innym użytkownikom. Oprogramowanie szpiegujące nie będzie mogło używać przydatnych części systemu do przesyłania danych, co ułatwia usunięcie z komputera.

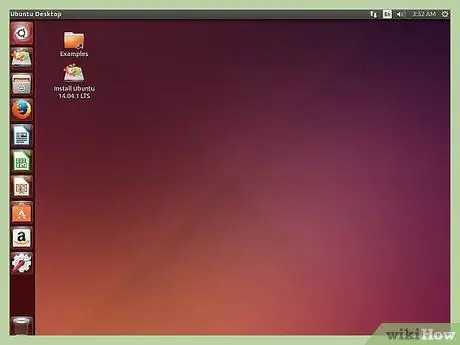

Krok 11. Przełącz się na Linuksa, jeśli nie potrzebujesz komputera do grania w gry lub używania specjalnego oprogramowania

Do tej pory wiadomo, że niewiele szkodliwych programów atakuje Linuksa, a wszystkie z nich zostały już dawno wyłączone dzięki aktualizacjom zabezpieczeń. Pliki binarne są pobierane ze zweryfikowanych, podpisanych i autentycznych repozytoriów. Nie potrzebujesz programu antywirusowego, a możesz uzyskać wiele darmowych programów o otwartym kodzie źródłowym i wysokiej jakości, które zaspokoją Twoje typowe potrzeby (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (używane w prawie każdym konwerterze audio/wideo) dla Windows), Ghostscript (używany w każdym istniejącym konwerterze PDF), XChat i wiele innych programów, które zostały pierwotnie opracowane w systemie Linux, a następnie zaimportowane do systemu Windows, ponieważ były tak dobre).

Metoda 2 z 2: Zapobiegaj podglądaniu połączenia przez innych

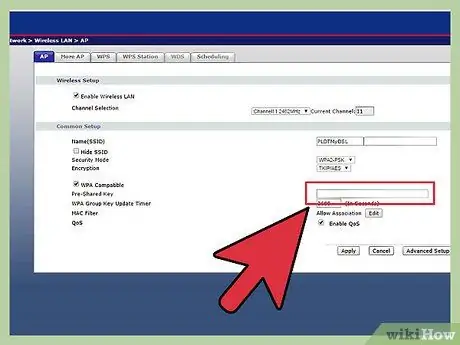

Krok 1. Upewnij się, że sieć nie jest dostępna bez Twojej wiedzy lub jest wyłączona

Krok 2. Upewnij się, że sieć bezprzewodowa jest szyfrowana przy użyciu minimum WPA-TKIP lub maksimum WPA(2)-CCMP lub WPA2-AES

Obecnie stosowanie szyfrowania WEP lub brak szyfrowania w ogóle jest nadal niebezpieczne i nie należy tego robić.

Krok 3. Staraj się nie surfować przez proxy

Jeśli jesteś zmuszony do korzystania z serwera proxy, pamiętaj, że jesteś zmuszony zaufać obcej osobie, która zarządza używanym serwerem proxy. Ta osoba może rejestrować i przechowywać wszystko, co wysyłasz/odbierasz za pośrednictwem swojego proxy. Może nawet odszyfrować dany protokół, którego używasz (np. HTTPS, SMTPS, IMAPS itp.), gdy nie masz się na baczności. Jeśli tak, ta osoba może uzyskać numer Twojej karty kredytowej i tak dalej. O wiele bezpieczniej jest używać HTTPS, gdy tylko jest to możliwe, niż używać wątpliwych serwerów proxy.

Krok 4. Używaj szyfrowania, gdy tylko jest to możliwe

Jest to jedyny sposób na zapewnienie, że nikt poza Tobą i zdalnym serwerem nie będzie w stanie zrozumieć wysyłanych i odbieranych danych. Używaj SSL/TLS, gdy tylko jest to możliwe, trzymaj się z dala od zwykłych FTP, HTTP, POP, IMAP i SMTP (użyj SFTP, FTPS, HTTPS, POPS, IMAPS i POPS). Jeśli Twoja przeglądarka mówi, że certyfikat jest nieprawidłowy, natychmiast opuść witrynę.

Krok 5. Staraj się nie używać usług ukrywania IP

Ta usługa jest w rzeczywistości serwerem proxy. Wszystkie Twoje dane przejdą przez ten serwer proxy, dzięki czemu będą mogły rejestrować i przechowywać wszystko. Ta usługa może również dostarczać fałszywe strony internetowe, aby uzyskać poufne informacje, a nawet używać ich bezpośrednio w prawdziwej witrynie, aby nie zdawać sobie sprawy, że przekazałeś poufne informacje nieznajomym.

Porady

- Nie otwieraj e-maili od nieznajomych.

- Nie otwieraj załączników w wiadomościach e-mail, chyba że pochodzą one od zaufanej osoby, a ich treść jest wyjaśniona

- Wszy internetowe to świetny sposób na śledzenie odwiedzanych witryn. Wiele rozszerzeń może się go pozbyć, np. Ghostery dla Chrome i Firefox.

- Jeśli grasz w grę online, która wymaga otwartego portu, zwykle nie musisz go później zamykać. Pamiętaj, że jeśli nie ma usługi, zagrożenie jest zerowe. Po wyjściu z gry nikt inny nie słucha otwartego portu tak, jakby był zamknięty.

- Tylko jedna witryna nie może śledzić Twojego adresu IP w innej witrynie.

- Jeśli korzystasz z klienta witryny, skonfiguruj go tak, aby wiadomość e-mail była wyświetlana w postaci zwykłego tekstu (NIE w formacie HTML). Jeśli nie możesz odczytać wiadomości e-mail, cała strona jest obrazem HTML, który najprawdopodobniej jest reklamą lub spamem.

- Nigdy nie umieszczaj komputera w strefie DMZ; tylko osoby w Twojej sieci mogą wykorzystywać luki. Jeśli znajdujesz się w strefie DMZ, twoją siecią jest bezpośrednio internet.

- Nigdy nie używaj jednocześnie wielu detektorów oprogramowania szpiegującego.

- Twoje IP jest bezużyteczne dla hakerów.

- Właściciele witryn nie mogą prawidłowo śledzić Cię za pomocą Twojego adresu IP; w większości przypadków dostawca usług internetowych przydziela adres IP dynamicznie. Adres IP będzie się zmieniał od czasu do czasu, a dostawca usług internetowych jest jedynym, który wie, kim jesteś. Technicznie rzecz biorąc, dostawca usług internetowych nie będzie w stanie zarejestrować i zidentyfikować wszystkich.

- Jak sama nazwa wskazuje, adres IP to adres. To, że adres jest znany, nie oznacza, że łatwo jest obrabować dom! To samo z adresami IP.

- Otwarty port (wewnątrz zapory) bez podsłuchiwanej usługi nasłuchującej za tym konkretnym portem jest bezużyteczny dla hakerów.