- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:32.

- Ostatnio zmodyfikowany 2025-06-01 06:07.

E-bomba to prosta sztuczka komputerowa, której można użyć, aby oszukać znajomych (lub wrogów), by uwierzyli, że ich komputer został zhakowany, ma wirusa lub wystąpił poważny błąd. Proces tworzenia E-bomby polega na napisaniu specjalnego pliku za pomocą notatnika, który zawiera polecenia spowolnienia komputera, zawieszenia systemu lub po prostu zirytowania użytkownika, a następnie nakłonienia go do otwarcia pliku. Istnieją różne rodzaje bomb elektronicznych, od tych, które są tylko trochę irytujące, po takie, które mogą zniszczyć system komputerowy użytkownika. Ten artykuł nauczy Cię tylko, jak stworzyć nieszkodliwą bombę elektroniczną, aby twoje ofiary nie ucierpiały więcej niż awaria. Uwagi:

E-bomba opisana w tym artykule będzie działać tylko na komputerach z systemem operacyjnym Windows i nie będzie działać na komputerach Mac bez specjalnych dostosowań. Przeczytaj pierwszy krok, aby rozpocząć.

Krok

Metoda 1 z 3: Pisanie fałszywego „wirusa” w celu otwarcia nieskończonego nowego systemu Windows

Krok 1. Otwórz Notatnik

Napisz polecenie jako plik typu Batch. Pliki typu Batch (. BAT) zawierają polecenia tekstowe, które określają, co komputer powinien zrobić. Aby napisać pliki. BAT, wystarczy użyć wbudowanego w Windows Notatnika, bez konieczności zawracania sobie głowy innymi specjalnymi programami. Ogólnie Notatnik można znaleźć w folderze Akcesoria znajdującym się w menu Start.

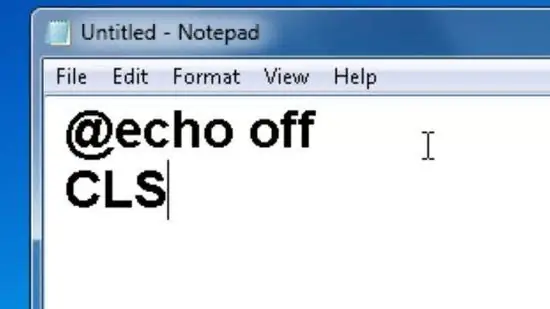

Krok 2. Wpisz „@echo off” i „CLS” w następnym wierszu

Domyślnie pliki. BAT otwierają okno wiersza polecenia po uruchomieniu. @echo off i CLS zmniejszy podejrzenia, ukrywając okno wiersza polecenia, które powinno się pojawić, gdy ofiara otworzy przygotowany plik. BAT.

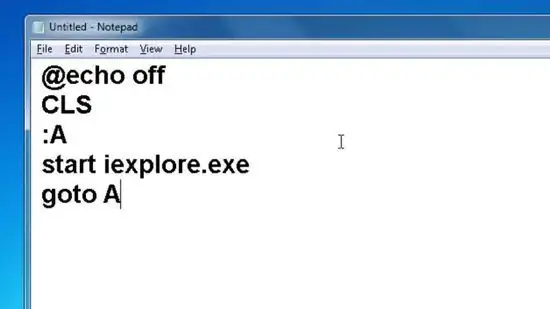

Krok 3. Napisz polecenie, aby otworzyć określoną liczbę nowych okien (lub nawet nieskończoność

). Musisz napisać polecenie, które sprawi, że fałszywy wirus otworzy wiele nowych okien programów, a nawet otworzy nowe okna programów bez limitu liczby. Różnica polega na tym, że komputer, który ciągle otwiera nowe okna, w końcu się zawiesi. Przeczytaj poniższe instrukcje, aby utworzyć oba typy „wirusów”:

-

Aby otworzyć nowe okno z dużą kwotą ograniczony, wpisz następujące polecenie w następnym wierszu: start (nazwa programu, który chcesz wymusić uruchomienie). W tych nawiasach wpisz nazwę programu lub adres pliku, który chcesz uruchomić. To polecenie otworzy wybrany program. Na przykład, uruchom iexplore.exe otworzy okno Internet Explorera. Przepisz polecenie „start” tyle razy, ile chcesz, a „wirus” otworzy tyle okien, ile wpisałeś. Oto kilka przykładów programów, których można użyć podczas tworzenia „startu wirusa”:

- iexplore.exe - Internet

- calc.exe - Kalkulator

- notepad.exe - Notatnik

- winword.exe - Word 2013

- Aby otworzyć nowe okno z numerem Nieograniczony, rodzaj :A, w tym dwukropek, w następnym wierszu. W następnym wierszu wpisz uruchom iexplore.exe (iexplore.exe można zastąpić innymi programami). Na koniec wpisz iść do w linii poniżej. Ta seria poleceń spowoduje, że komputer otworzy okno Internet Explorera (lub inny wybrany program) i ponownie odczyta wpisane polecenia, i tak dalej, aż ofiara zdoła zamknąć Wiersz Poleceń lub komputer ulegnie awarii.

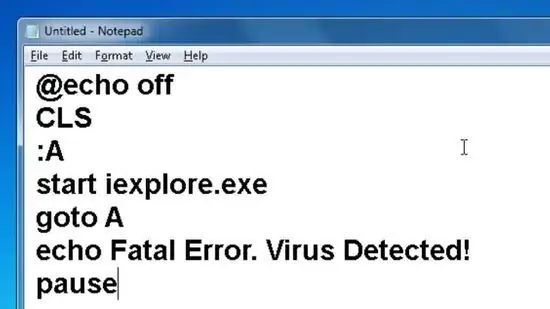

Krok 4. Wstaw wiadomość do utworzonego „wirusa”

Spróbuj wstawić wiadomość przez wirusa, który stworzyłeś, aby ofiara była bardziej pewna, że na jej komputerze rzeczywiście wystąpił błąd. Aby wyświetlić wiadomość, wpisz powtórz swoją wiadomość w nowym wierszu i wprowadź wiadomość, którą chcesz w polu „Twoje wiadomości”. Następnie utwórz nową linię i wpisz pauza. To polecenie spowoduje, że Twoja wiadomość pojawi się w oknie wiersza polecenia.

-

Aby Twój „wirus” był jeszcze bardziej wiarygodny, użyj komunikatów odpowiednich dla systemu Windows, aby ostrzec użytkowników o wystąpieniu błędu. Spróbuj użyć: Błędy krytyczne. Katalog C:// jest uszkodzony.

Krok 5. Zapisz plik w formacie pliku wsadowego

Kiedy skończysz, wybierz Plik > Zapisz jako…i nadaj plikowi końcówkę „.bat” (na przykład pinball.bat). Wybierz "Wszystkie pliki" w opcji "Zapisz jako typ:" i zapisz plik w dowolnym miejscu.

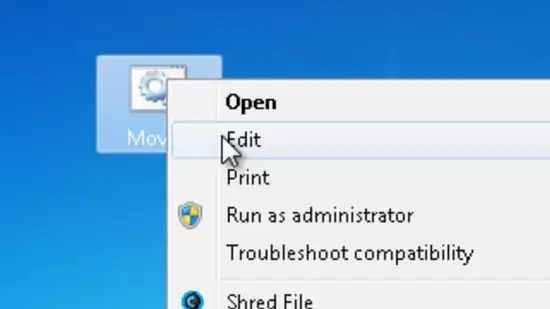

Krok 6. Na koniec musisz „zdetonować” stworzoną bombę, nakłaniając kogoś do jej otwarcia

Istnieje wiele sposobów na wykonanie tego kroku, ale jednym z najskuteczniejszych jest zastąpienie ikony i nazwy „wirus” programem, którego często używa ofiara. Upewnij się, że jesteś w wygodnej pozycji, aby cieszyć się płaczem ofiary!

Metoda 2 z 3: Tworzenie pliku. VBS do wyświetlania komunikatów o błędach lub hakowania

Krok 1. Otwórz Notatnik

Podobnie jak poprzednia sztuczka, musisz wpisać kilka prostych poleceń za pomocą Notatnika. Mimo to polecenie, które wykonasz, nie otworzy nowego okna, takiego jak poprzednie, ale zamiast tego wyświetli różne komunikaty o błędach, które mogą sprawić, że ofiary pomyślą, że ich komputer został zainfekowany wirusem lub został zhakowany.

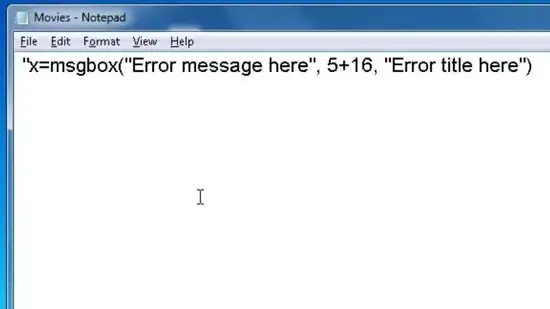

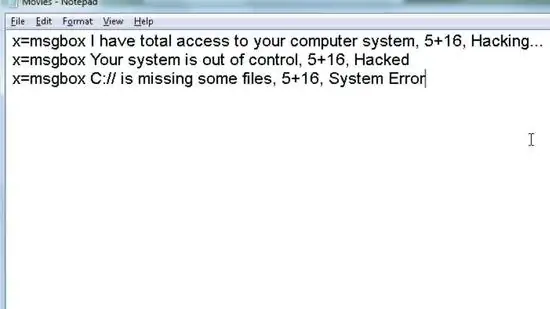

Krok 2. Wpisz "x=msgbox("Komunikat o błędzie", 5+16, "Tytuł błędu"). Wpisz to polecenie bez usuwania nawiasów lub cudzysłowów, aby dodać komunikat o błędzie i tytuł. To polecenie spowoduje, że system Windows wyświetli okno błędu z komunikat i tytuł, które zostały zdefiniowane wcześniej. Aby było bardziej przekonujące, spróbuj użyć komunikatów o błędach i tytułów powszechnie używanych przez system Windows. Na przykład „Błąd terminala” jako tytuł i „Wykryto błąd krytyczny na stronie C://Users/Windows /system32” jako komunikat.

- Możesz także utworzyć wiadomość hakerską, taką jak „Mamy pełną kontrolę nad twoim komputerem. Przygotuj się na utratę wszystkiego.” Mimo że ta wiadomość nigdy nie pojawia się w rzeczywistym incydencie hakerskim, początkujący użytkownicy komputerów z pewnością nadal będą odczuwać panikę.

-

Polecenie „5+16” spowoduje wyświetlenie dwóch przycisków „Ponów” i „Anuluj” w wyświetlonym oknie błędu. Zastępując te dwie liczby, możesz utworzyć różne okna błędów. Spróbuj użyć poniższych liczb, aby zastąpić 5 inną jednocyfrową liczbą, a 16 inną dwucyfrową liczbą:

- 0 (przycisk OK)

- 1 (przycisk OK i Anuluj)

- 2 (Przyciski Przerwij, Ponów i Ignoruj)

- 3 (przyciski Tak, Nie i Anuluj)

- 4 (przyciski Tak i Nie)

- 5 (Przyciski Ponów i Anuluj)

- 16 (ikona „Krytyczny”)

- 32 (ikona „Pomoc”)

- 48 (ikona „Ostrzeżenie”)

- 64 (Ikona „Informacje”)

Krok 3. Powtórz monit o błędzie tyle razy, ile chcesz

Możesz również wpisać dowolną wiadomość w oknach, które pojawią się później. Wiadomości, które „wysyłasz”, pojawią się sekwencyjnie, czyli innymi słowy, pojawią się po zamknięciu poprzedniej wiadomości przez użytkownika komputera. Możesz skorzystać z tej sekwencji, tworząc wiadomości, które wydają się, że im dłużej są pozostawione, tym ważniejsze stają się!

Krok 4. Zapisz sekwencję poleceń utworzoną jako plik Visual Basic (VBA)

Po tym wszystkim wybierz Plik> Zapisz jako… i dodaj przyrostek „.vba” na końcu nazwy pliku i upewnij się, że wybrałeś „Wszystkie pliki” w opcji „Zapisz jako typ:”. wystarczy znaleźć „ofiarę” do żartu - sztuczka zastosowana w Metodzie 1 może być również wykorzystana do „zdetonowania” tej bomby!

Metoda 3 z 3: Używanie wstępnie zapisanych plików wsadowych

Krok 1. Otwórz Notatnik

Ta bomba elektroniczna używa poleceń Notatnika, aby komputer losowo otwierał programy, dopóki plik wsadowy nie zostanie zamknięty lub komputer ulegnie awarii. Aby wykonać tę jedną E-bombę, wystarczy skopiować i wkleić polecenia podane w tej sekcji. Nawet jeśli, Należy zauważyć, że nie wszystkie komputery mogą uruchomić następujące polecenie.

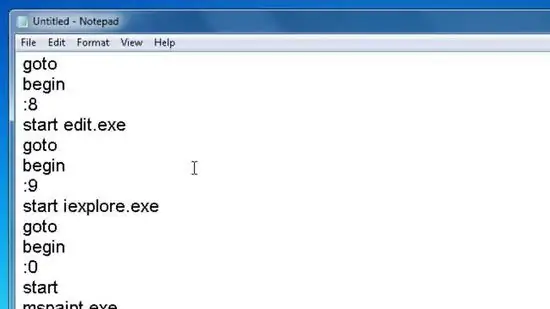

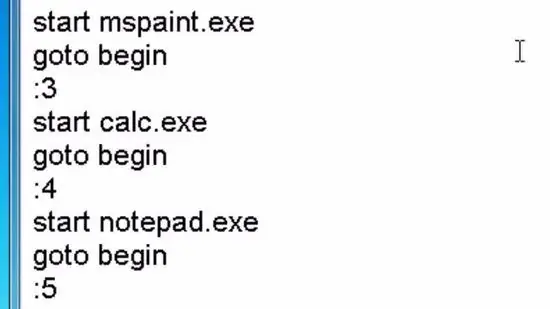

Krok 2. Skopiuj i wklej następujący zestaw poleceń do Notatnika:

@echo offclsbegingoto %random%:1start cmd.exeto begin:2start mspaint.exegoto begin:3start pinball.exegoto begin:4start iexplore.exegoto begin:5start explorer.exeto begin:6start solitaire.exegoto begin:7start explorer.exegoto begin:8start edit.exegoto zacząć:9start iexplore.exegoto zacząć:0start mspaint.exegoto rozpocząć

Krok 3. Zmień zawartość polecenia, jak chcesz

Ten program otworzy wszystkie programy napisane po poleceniu „start” bez zatrzymywania. Chociaż program uruchamia się losowo, sekwencja poleceń zawiera programy, które zostały napisane więcej niż raz. Spróbuj zastąpić te programy innymi programami.

- Należy zauważyć, że komputer, na którym próbujesz zrobić żart, może nie mieć niektórych programów wymienionych powyżej. Na przykład nie wszystkie komputery mają „pinball.exe”. Sprawdź dokładnie zgodność napisanego programu z programem na komputerze docelowym.

- Jeśli masz jakiekolwiek wątpliwości co do nazwy konkretnego programu, pamiętaj, że lokalizacja programu może być również użyta jako substytut. Na przykład plik „iexplore.exe” można również zapisać jako „C:\Program Files\Internet Explorer”.

Krok 4. Zapisz plik w formacie wsadowym i wykonaj test (jeśli jesteś wystarczająco odważny)

Po zakończeniu wybierz Plik > Zapisz jako… i dodaj przyrostek „.bat” na końcu nazwy pliku i upewnij się, że wybrałeś „Wszystkie pliki” w opcji „Zapisz jako typ:”. Kiedy uda ci się oszukać kogoś tym programem, jego komputer losowo otworzy program bez zatrzymywania się!

-

Aby uczynić tę sztuczkę jeszcze głupszą, spróbuj zastąpić program w jednym z poleceń „start” plikiem Notatnika lub podobnym dokumentem znajdującym się na komputerze ofiary. Użyj polecenia

edytuj (lokalizacja pliku)

idź zacząć

otworzyć plik w edytorze tekstu opartym na systemie DOS, aby wyglądał, jakby ktoś czytał ich prywatny dokument!

Krok 5. Naucz się znaczenia każdego polecenia, aby móc zmienić e-bombę do woli

Rozumiejąc każde pisemne polecenie, będziesz czerpać jeszcze więcej przyjemności, gdy bomba wybuchnie, a jeśli nie, E-bomba nadal może cię rozśmieszyć, przynajmniej gdy uda jej się kogoś oszukać. Ponadto, gdy zrozumiesz, jak działają e-bomby, możesz zacząć tworzyć własne e-bomby! Poniżej znajduje się lista poleceń użytych w tym artykule wraz z krótkim opisem ich funkcji:

- @echo off - wyłącza komentarze pojawiające się w wierszu polecenia

- cls - Czyści ekran wiersza polecenia. To polecenie jest przydatne tylko do uporządkowania wiersza polecenia.

- goto - Odczytuje flagę, którą napisałeś po poleceniu.

- %random% - zmienna systemu Windows, która wygeneruje losowo liczbę z zakresu (włącznie) 0-9.

- :(liczba, litera lub słowo) - służy jako flaga. Polecenie „Goto” spowoduje, że komputer odczyta wszystkie flagi napisane po nim.

- Uwaga: w powyższym przykładzie jest wymienionych 10 flag. Jeśli ustawione, możesz sprawić, że program przestanie działać po uzyskaniu określonej liczby.

Porady

-

Oto prosty, ale bardzo denerwujący przykład kodu programu:

@echo wyłączone

:a

uruchom notatnik

iść do

Ten kod będzie otwierał Notatnik tylko przez czas nieokreślony, dopóki nie zamkniesz wiersza polecenia, ale jeśli zostanie pozostawiony na wystarczająco długi czas, na przykład na pół godziny, komputer doświadczy poważnych błędów.

Ogólnie ten kod jest podobny do metody alternatywnej wymienionej powyżej, tylko prostszy.

- Eksperymentuj z różnymi kodami! Jeśli chcesz stworzyć złośliwy program, spróbuj wpisać polecenie usunięcia plików lub zawartości czyjegoś dysku twardego.

Ostrzeżenie

- Wysyłanie złośliwych plików wsadowych przeznaczonych do modyfikowania komputerów szkolnych lub publicznych może spowodować problemy. Wysyłanie „wirusa” przez Internet do kogoś, kto go nie chce, lub nękanie publicznego komputera jest nielegalne.

- Nie przeprogramowuj. Otwarte w tym samym czasie 10 okien pinballa może być bardzo denerwujące, ale setki okien tego samego programu mogą spowodować awarię komputera i zrujnować czyjąś pracę.