- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:52.

- Ostatnio zmodyfikowany 2025-06-01 06:07.

Martwisz się o bezpieczeństwo swojej sieci lub sieci innej osoby? Jedną z podstaw bezpieczeństwa sieci jest upewnienie się, że router jest chroniony przed intruzami. Jednym z podstawowych narzędzi, które można wykorzystać do jego zabezpieczenia, jest Nmap lub Network Mapper. Ten program przeskanuje cel i zgłosi otwarte i zamknięte porty. Eksperci ds. bezpieczeństwa sieci używają tego programu do testowania bezpieczeństwa sieci. Aby dowiedzieć się, jak korzystać z programu, przeczytaj ten artykuł wikiHow.

Krok

Metoda 1 z 2: Korzystanie z Zenmap

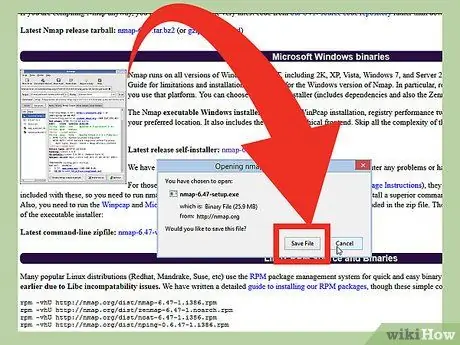

Krok 1. Pobierz plik instalatora Nmap

Ten plik (plik) można pobrać bezpłatnie ze strony dewelopera Nmap. Zaleca się pobranie pliku instalatora Nmap bezpośrednio ze strony internetowej programisty, aby uniknąć wirusów lub fałszywych plików. Pobrany plik instalatora Nmap zawiera aplikację Zenmap. Zenmap to graficzny interfejs dla Nmapa, który pomaga początkującym użytkownikom skanować ich komputery bez konieczności uczenia się wiersza poleceń.

Program Zenmap jest dostępny dla systemów operacyjnych Windows, Linux i Mac OS X. Wszystkie pliki instalacyjne dla wszystkich systemów operacyjnych można znaleźć na stronie internetowej Nmap

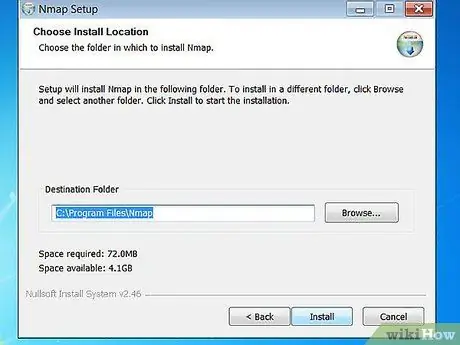

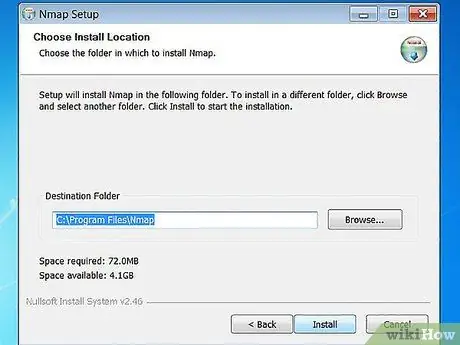

Krok 2. Zainstaluj Nmapa

Uruchom plik instalacyjny Nmapa po jego pobraniu. Zostaniesz poproszony o wybranie komponentów programu, które chcesz zainstalować. Aby zmaksymalizować wydajność Nmapa, zalecamy zaznaczenie wszystkich opcji. Nmap nie zainstaluje adware ani spyware.

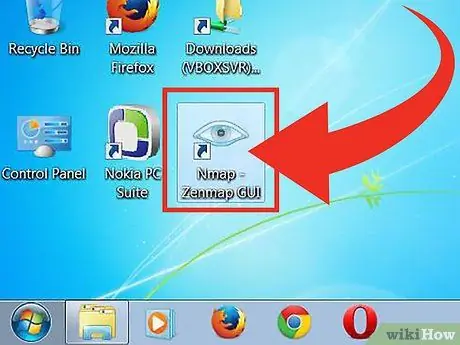

Krok 3. Uruchom program „Nmap - Zenmap GUI”

Jeśli użyjesz domyślnej opcji podczas instalacji Nmapa, zobaczysz ikonę Nmapa na pulpicie. W przeciwnym razie poszukaj tej ikony w menu Start. Otwarcie Zenmapa uruchomi program.

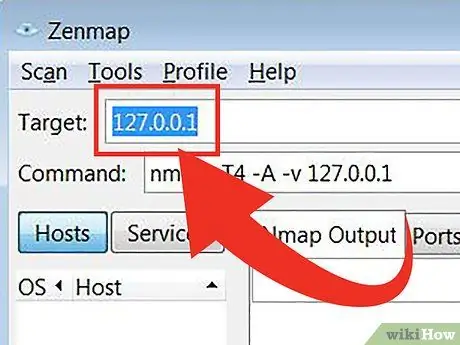

Krok 4. Wprowadź cel, który chcesz przeskanować

Program Zenmap ułatwia proces skanowania. Pierwszym krokiem do uruchomienia skanowania jest wybranie celu. Możesz wprowadzić domenę (example.com), adres IP (127.0.0.1), sieć (192.168.1.0/24) lub kombinację tych celów.

W zależności od intensywności i celu skanowania, uruchomienie skanowania za pomocą Nmapa może naruszyć reguły ustalone przez dostawcę usług internetowych i spowodować kłopoty. Zalecamy sprawdzenie lokalnych przepisów i umów z dostawcami usług internetowych przed uruchomieniem skanowania Nmap na celach pochodzących spoza sieci

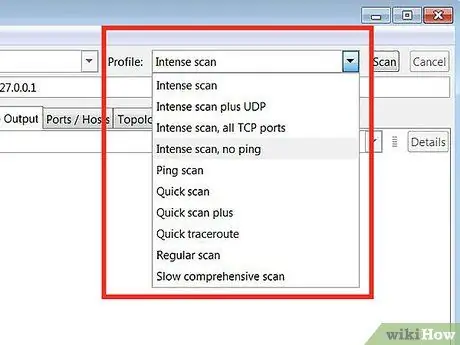

Krok 5. Wybierz Profil

Profil to ustawienie wstępne zawierające zestaw modyfikatorów definiujących cel skanowania. Ta funkcja pozwala szybko wybrać typ skanowania bez konieczności wprowadzania modyfikatora w wierszu poleceń. Wybierz profil, który odpowiada Twoim potrzebom:

- Intensywny skan - Dokładnie wykonane skany. Ten profil obejmuje wykrywanie systemu operacyjnego (systemu operacyjnego lub systemu operacyjnego), wykrywanie wersji, skanowanie skryptów (script), traceroute i agresywny czas skanowania. Ta opcja to skanowanie, które może zakłócać działanie systemu i sieci.

- Skanowanie ping - To skanowanie służy do wykrywania, czy cel wszedł do sieci (online). Ta opcja nie skanuje żadnych portów.

- Szybki skan - To skanowanie jest szybsze niż zwykłe, ponieważ ta opcja ma agresywny czas skanowania i skanuje tylko wybrane porty.

- Regularne skanowanie - Ta opcja jest standardowym skanowaniem Nmapa bez żadnych modyfikatorów. To skanowanie zwróci pingi i otwarte porty do celu.

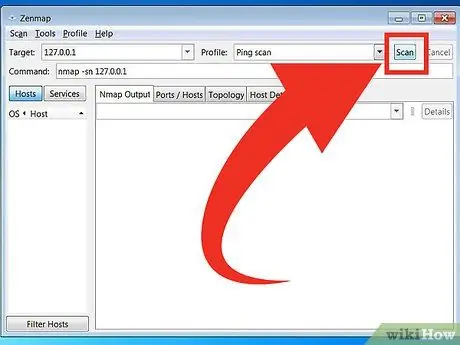

Krok 6. Kliknij Skanuj, aby rozpocząć skanowanie

Wyniki skanowania będą wyświetlane w czasie rzeczywistym w zakładce Nmap Output. Czas trwania skanowania różni się w zależności od wybranego profilu skanowania, odległości między komputerem a obiektem docelowym oraz konfiguracji sieci docelowej.

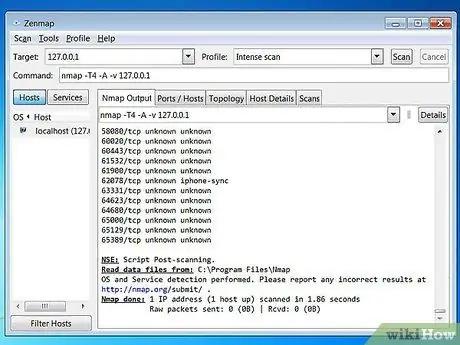

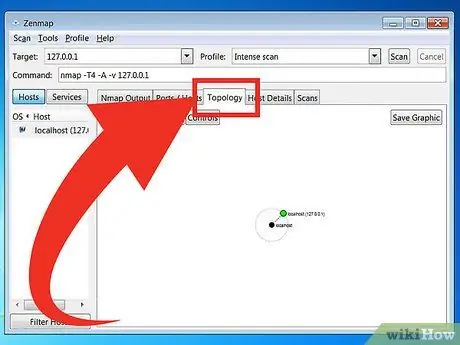

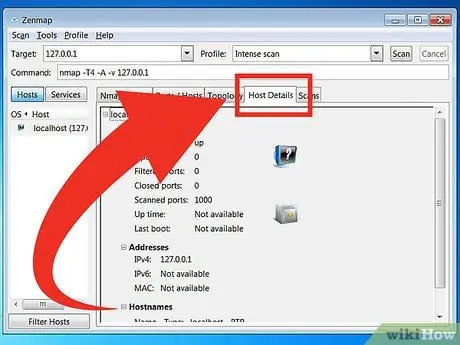

Krok 7. Wyświetl wyniki skanowania

Topologia - Ta zakładka wyświetla traceroute dla wykonanego skanowania. Możesz zobaczyć, ile przeskoków (część ścieżki, która leży między źródłem a miejscem docelowym danych), przez które przechodzą dane, aby dotrzeć do celu.

Szczegóły hosta - Ta zakładka wyświetla podsumowanie danych uzyskanych ze skanowania docelowego, takich jak liczba portów, adres IP, nazwa hosta (nazwa hosta), system operacyjny i inne.

Skany - Ta zakładka przechowuje wszystkie polecenia (polecenia), które zostały aktywowane podczas poprzedniego skanowania. Zakładki umożliwiają szybkie ponowne skanowanie celów z określonym zestawem parametrów.

Metoda 2 z 2: Korzystanie z wiersza poleceń

Krok 1. Zainstaluj Nmapa

Przed użyciem Nmapa należy go najpierw zainstalować, aby można było go uruchomić z wiersza poleceń systemu operacyjnego. Program Nmap jest niewielkich rozmiarów i można go bezpłatnie pobrać od twórców Nmapa. Postępuj zgodnie z poniższymi instrukcjami, aby zainstalować Nmap w swoim systemie operacyjnym:

-

Linux - Pobierz i zainstaluj Nmapa ze swojego repozytorium. Nmap jest dostępny w większości głównych repozytoriów Linuksa. Wpisz następujące polecenie na podstawie posiadanej dystrybucji Linuksa:

Uruchom proste skanowanie Nmap Krok 8 Bullet1 - Dla Red Hata, Fedory i SUSE

- (64-bitowy)

- Dla Debiana i Ubuntu

rpm -vhU

(32-bitowy) LUB

rpm -vhU

sudo apt-get zainstaluj nmap

Dla Windowsa - Zainstaluj plik instalacyjny Nmapa. Ten plik można pobrać bezpłatnie ze strony dewelopera Nmap. Zaleca się pobranie pliku instalatora Nmap bezpośrednio ze strony internetowej programisty, aby uniknąć wirusów lub fałszywych plików. Korzystanie z pliku instalatora Nmap pozwala szybko zainstalować narzędzie wiersza poleceń Nmap bez konieczności rozpakowywania plików do odpowiedniego folderu.

Jeśli nie chcesz graficznego interfejsu Zenmapa, możesz odznaczyć proces instalacji Nmapa

Dla Mac OS X - Pobierz plik obrazu dysku (plik komputerowy, który zawiera zawartość i strukturę woluminu dysku) Nmap. Ten plik można pobrać bezpłatnie ze strony dewelopera Nmap. Zaleca się pobranie pliku instalatora Nmap bezpośrednio ze strony internetowej programisty, aby uniknąć wirusów lub fałszywych plików. Użyj plików instalacyjnych zawartych w pliku obrazu dysku, aby zainstalować Nmap na komputerze. Nmap wymaga systemu OS X w wersji 10, 6 lub nowszej.

Krok 2. Otwórz wiersz poleceń

Polecenie Nmap jest uruchamiane z wiersza poleceń, a wyniki skanowania są wyświetlane poniżej polecenia. Możesz użyć zmiennych do modyfikacji skanowania. Możesz uruchomić skanowanie z dowolnego folderu w wierszu poleceń.

-

Dla Linuksa - Otwórz Terminal, jeśli używasz GUI dla swojej dystrybucji Linuksa. Lokalizacja terminala różni się w zależności od typu dystrybucji Linuksa.

Uruchom proste skanowanie Nmap Krok 9 Bullet1 -

Dla Windowsa - Możesz otworzyć okno wiersza polecenia, naciskając klawisz Windows + R i wprowadzając „cmd” w polu Uruchom. Użytkownicy systemu Windows 8 mogą nacisnąć klawisz Windows + X i wybrać z menu Wiersz polecenia. Możesz uruchomić skanowanie Nmap z dowolnego folderu.

Uruchom proste skanowanie Nmap Krok 9 Bullet2 -

Dla Mac OS X - Otwórz aplikację Terminal, która znajduje się w podkatalogu Utility folderu Aplikacje.

Uruchom proste skanowanie Nmap Krok 9 Bullet3

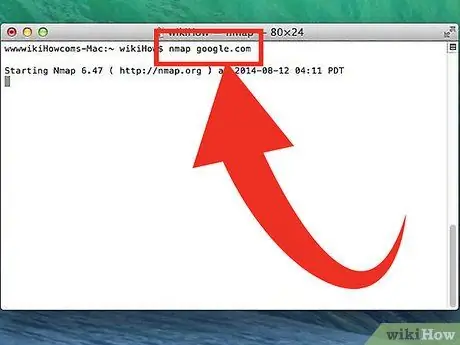

Krok 3. Uruchom skanowanie na porcie docelowym

Aby uruchomić podstawowe skanowanie, wpisz

nmap

. Spowoduje to pingowanie celu i przeskanowanie portu. To skanowanie jest łatwe do wykrycia. Wynik skanowania zostanie wyświetlony na ekranie. Być może trzeba będzie przesunąć okno w górę, aby zobaczyć cały skan.

W zależności od intensywności i celu skanowania, uruchomienie skanowania za pomocą Nmapa może naruszyć reguły ustalone przez dostawcę usług internetowych i spowodować kłopoty. Zalecamy zapoznanie się z lokalnymi przepisami i umową usługodawcy internetowego, z którego korzystasz, przed uruchomieniem skanowania Nmap na celach pochodzących spoza Twojej sieci

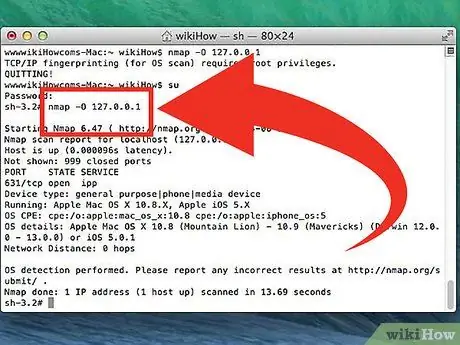

Krok 4. Uruchom zmodyfikowane skanowanie

Możesz użyć zmiennych poleceń, aby zmienić parametry skanowania, aby wyniki wyszukiwania zawierały więcej lub mniej informacji. Zmiana zmiennej skanowania zmieni poziom zakłóceń generowanych przez skanowanie. Możesz dodać wiele zmiennych, umieszczając spację między każdą zmienną. Zmienna jest umieszczana przed celem:

nmap

- - SS - To jest skanowanie SYN wykonane po cichu. Ten skan jest trudniejszy do wykrycia niż skan standardowy. Jednak skanowanie potrwa dłużej. Wiele nowoczesnych zapór ogniowych może wykrywać skany „-sS”.

- - sn - To jest skanowanie ping. To skanowanie wyłączy skanowanie portów i będzie sprawdzać tylko hosty zalogowane do sieci.

- - O - To jest skanowanie systemu operacyjnego. To skanowanie będzie próbowało określić docelowy system operacyjny.

- - A - Ta zmienna aktywuje kilka często używanych skanowań: wykrywanie systemu operacyjnego, wykrywanie wersji, skanowanie skryptów i traceroute.

- - F - To skanowanie aktywuje tryb szybki i zmniejsza liczbę skanowanych portów.

- - v - To skanowanie pokaże więcej informacji w wynikach wyszukiwania, dzięki czemu łatwiej je zrozumiesz.

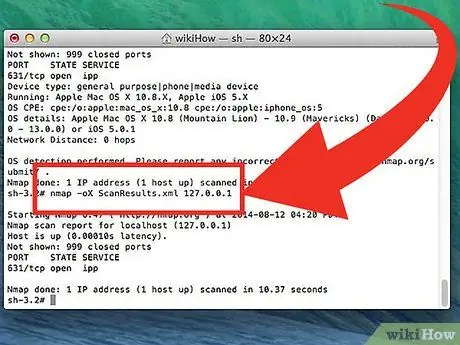

Krok 5. Konwertuj wyniki skanowania do pliku XML

Wyniki skanowania można przekonwertować do pliku XML, dzięki czemu można je łatwo przeglądać w dowolnej przeglądarce. Aby to zrobić, musisz użyć zmiennej - wół a także określ nazwę pliku XML. Poniżej znajduje się przykład polecenia używanego do konwersji wyników skanowania do pliku XML:

nmap -oX Wynik wyszukiwania.xml

Plik XML zostanie zapisany w folderze, w którym zapisałeś plik roboczy

Porady

- Jeśli cel nie odpowiada, spróbuj dodać "-P0" do skanowania. Zmusi to Nmapa do rozpoczęcia skanowania, nawet jeśli program uzna, że wybranego celu nie można znaleźć. Ta metoda jest przydatna w przypadku komputerów zablokowanych przez zaporę.

- Chcesz poznać postęp skanowania? Gdy skanowanie jest w toku, naciśnij spację lub dowolny klawisz, aby zobaczyć postęp skanowania Nmapa.

- Jeśli skanowanie zajmuje bardzo dużo czasu (dwadzieścia minut lub więcej), spróbuj dodać "-F" do skanowania Nmapa, aby skanować Nmapa tylko często używane porty.

Ostrzeżenie

- Jeśli często wykonujesz skanowanie za pomocą Nmapa, przygotuj się na udzielenie odpowiedzi na pytania dostawcy usług internetowych. Niektórzy dostawcy usług internetowych regularnie sprawdzają ruch Nmapa, a Nmap jest łatwym do wykrycia narzędziem. Nmap to narzędzie znane wielu i zwykle używane przez hakerów. W związku z tym możesz być podejrzany przez dostawcę usług internetowych i musisz szczegółowo wyjaśnić, dlaczego używasz Nmapa.

- Upewnij się, że masz uprawnienia do skanowania celu! Skanowanie www.whitehouse.gov może wpędzić cię w kłopoty. Spróbuj zeskanować scanme.nmap.org, jeśli chcesz wypróbować aplikację Nmap. Ta strona jest zarządzana i utrzymywana przez programistów Nmap. Dzięki temu możesz go zeskanować bez obaw o kłopoty.