- Autor Jason Gerald [email protected].

- Public 2024-01-19 22:13.

- Ostatnio zmodyfikowany 2025-01-23 12:42.

Chcesz przetestować bezpieczeństwo swojej sieci? Jeśli w przeszłości potrzebowaliśmy systemu operacyjnego takiego jak Windows lub Linux z konkretną kartą sieci bezprzewodowej do skanowania i hakowania sieci bezprzewodowych, teraz możemy po prostu korzystać z urządzeń z Androidem. To narzędzie jest dostępne bezpłatnie, o ile Twoje urządzenie jest kompatybilne. Należy zauważyć, że włamanie się do routera bez pozwolenia jest nielegalne. Poniższe kroki należy wykonać, aby przetestować bezpieczeństwo własnej sieci. Zobacz krok 1 poniżej, aby dowiedzieć się, jak to zrobić.

Krok

Metoda 1 z 2: router WEP

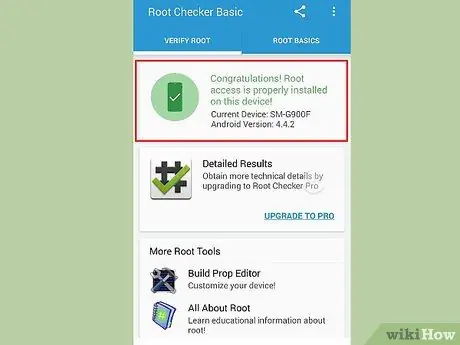

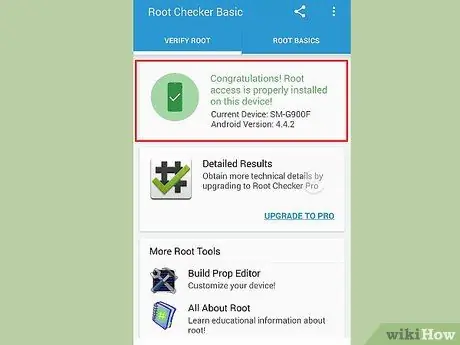

Krok 1. Korzeń - jest kompatybilnym urządzeniem. Nie każdy telefon lub tablet z Androidem może zhakować PIN WPS. To urządzenie musi mieć bezprzewodowy chipset Broadcom bcm4329 lub bcm4330 i musi być zrootowane. Cyanogen ROM okazał się najbardziej aktualny. Niektóre z urządzeń, o których wiadomo, że obsługują to:

- Nexus 7

- Galaktyka S1/S2/S3/S4/S5

- Galaktyka

- Nexus Jeden

- Pragnienie HD

- Micromax A67

Krok 2. Pobierz i zainstaluj bcmon

Ta aplikacja włącza tryb monitorowania na chipsecie Broadcom, który jest niezbędny do włamywania się do kodu PIN. Plik bcmon APK jest dostępny bezpłatnie na stronie bcmon w witrynie Google Code.

Aby zainstalować plik APK, musisz zezwolić na instalację z nieznanych źródeł z menu Zabezpieczenia. Zobacz krok 2 tego artykułu, aby uzyskać więcej informacji

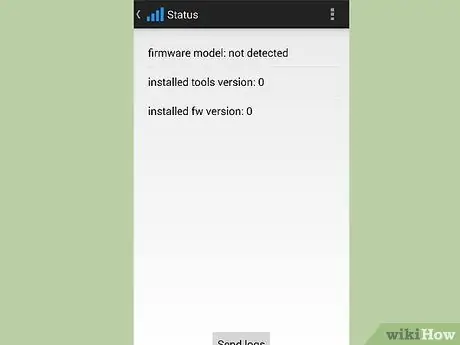

Krok 3. Uruchom bcmon

Po zainstalowaniu pliku APK uruchom aplikację. Zainstaluj oprogramowanie układowe i urządzenia pomocnicze, jeśli zostaniesz o to poproszony. Stuknij opcję Włącz tryb monitorowania. Jeśli aplikacja nagle ulegnie awarii, otwórz ją i spróbuj ponownie. Jeśli nadal nie powiedzie się za trzecim razem, Twoje urządzenie najprawdopodobniej nie jest obsługiwane.

Twoje urządzenie musi być zrootowane, aby móc uruchomić bcmon

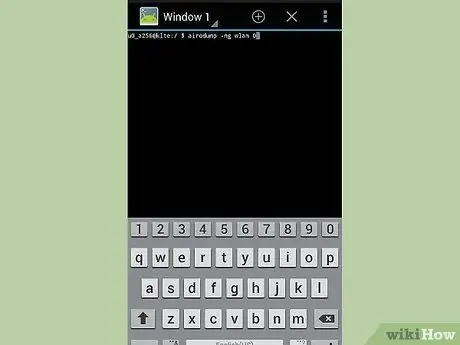

Krok 4. Stuknij Uruchom terminal bcmon

Spowoduje to uruchomienie terminala podobnego do większości terminali linuksowych. Wpisz airodump-ng i naciśnij klawisz „Enter”. Airdump załaduje się i zostaniesz ponownie przeniesiony do wiersza polecenia. Wpisz airodump-ng wlan0 i naciśnij klawisz „Enter”.

Krok 5. Określ punkt dostępu, który chcesz zhakować

Zobaczysz listę dostępnych punktów dostępu. Musisz wybrać punkt dostępu korzystający z szyfrowania WEP.

Krok 6. Zanotuj wyświetlony adres MAC

To jest adres MAC routera. Upewnij się, że wpisujesz poprawny adres, jeśli na liście znajduje się wiele routerów. Zapisz ten adres MAC.

Zwróć także uwagę na kanał nadajnika tego punktu dostępowego

Krok 7. Rozpocznij skanowanie w poszukiwaniu kanałów

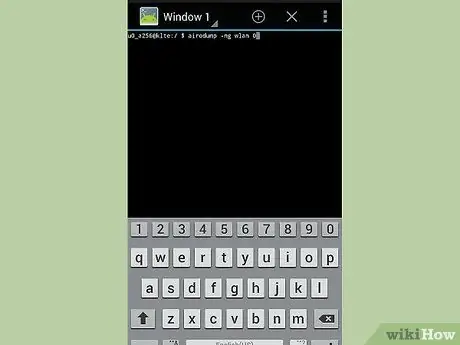

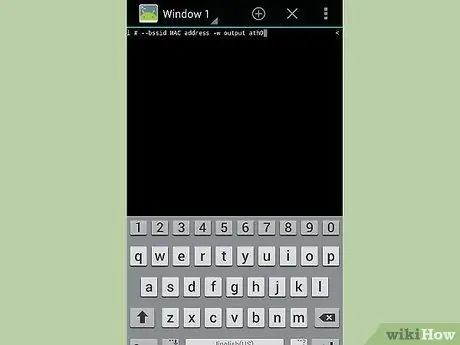

Musisz zbierać informacje z tego punktu dostępu przez kilka godzin przed próbą złamania hasła. Wpisz airodump-ng -c kanał# --bssid adres MAC -w output ath0, a następnie naciśnij "Enter". Airodump rozpocznie skanowanie. Możesz pozwolić urządzeniu na tymczasowe skanowanie informacji. Pamiętaj, aby podłączyć go do ładowarki, aby nie wyczerpywał się akumulator.

- Zastąp kanał# numerem kanału nadawczego punktu dostępowego (np. 6).

- Zastąp adres MAC adresem MAC routera (np. 00:0a:95:9d:68:16).

- Kontynuuj skanowanie, aż osiągniesz co najmniej 20 000-30 000 pakietów.

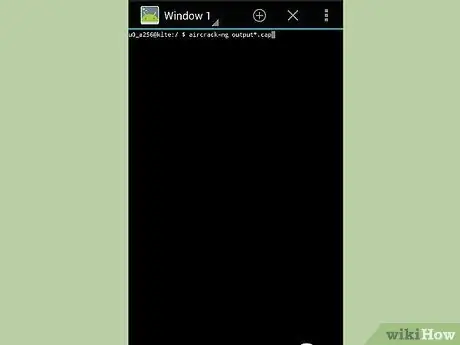

Krok 8. Zhakuj hasło

Gdy masz już odpowiednią liczbę paczek, możesz spróbować zhakować hasło. Wróć do Terminala i wpisz aircrack-ng output*.cap, a następnie naciśnij „Enter”.

Krok 9. Po zakończeniu zapisz hasło szesnastkowe

Po zakończeniu procesu hakowania (co może potrwać kilka godzin) Znaleziono klucz! pojawia się, po którym następuje klucz w postaci szesnastkowej. Upewnij się, że wartość prawdopodobieństwa wynosi 100%. W przeciwnym razie klucz nie zadziała.

Wprowadzając klucz, wprowadź go bez znaku „:”. Na przykład dla klucza 12:34:56:78:90 wpisz 1234567890

Metoda 2 z 2: Router WPA2 WPS

Krok 1. Korzeń - jest kompatybilnym urządzeniem. Nie każdy telefon lub tablet z Androidem może zhakować PIN WPS. To urządzenie musi mieć bezprzewodowy chipset Broadcom bcm4329 lub bcm4330 i musi być zrootowane. Cyanogen ROM okazał się najbardziej aktualny. Niektóre z urządzeń, o których wiadomo, że obsługują to:

- Nexus 7

- Galaxy As/S1/S2/S3

- Nexus Jeden

- Pragnienie HD

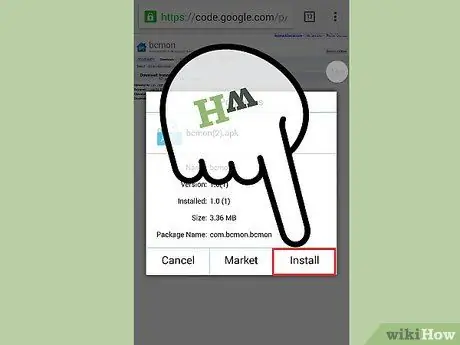

Krok 2. Pobierz i zainstaluj bcmon

Ta aplikacja włącza tryb monitorowania na chipsecie Broadcom, który jest niezbędny do włamywania się do kodu PIN. Plik bcmon APK jest dostępny bezpłatnie na stronie bcmon w witrynie Google Code.

Aby zainstalować plik APK, musisz zezwolić na instalację z nieznanych źródeł z menu Zabezpieczenia. Zobacz krok 2 tego artykułu, aby uzyskać więcej informacji

Krok 3. Uruchom bcmon

Po zainstalowaniu pliku APK uruchom aplikację. Zainstaluj oprogramowanie układowe (oprogramowanie układowe) i narzędzia, jeśli zostaniesz o to poproszony. Stuknij opcję Włącz tryb monitora. Jeśli aplikacja nagle ulegnie awarii, otwórz ją i spróbuj ponownie. Jeśli nadal nie powiedzie się po raz trzeci, najprawdopodobniej Twoje urządzenie nie jest obsługiwane.

Twoje urządzenie musi być zrootowane, aby móc uruchomić bcmon

Krok 4. Pobierz i zainstaluj Reaver

Reaver to program opracowany do hakowania kodów PIN WPS poprzez pobieranie haseł WPA2. Plik Reaver APK można pobrać z wątku programisty na forum XDA-Developers.

Krok 5. Uruchom Reaver

Stuknij ikonę Reaver dla Androida na liście aplikacji. Po potwierdzeniu, że nie używasz go do nielegalnych celów, Reaver przeskanuje dostępne punkty dostępu. Stuknij punkt dostępu, który chcesz zhakować.

- Przed kontynuowaniem może być konieczne potwierdzenie trybu monitorowania. Bcmon otworzy się ponownie, jeśli tak się stanie.

- Wybrany punkt dostępu musi akceptować uwierzytelnianie WPS. Nie wszystkie routery (routery) to potrafią.

Krok 6. Dokładnie sprawdź ustawienia w telefonie

W większości przypadków możesz pozostawić ustawienia domyślne. Upewnij się, że pole Automatyczne ustawienia zaawansowane jest zaznaczone.

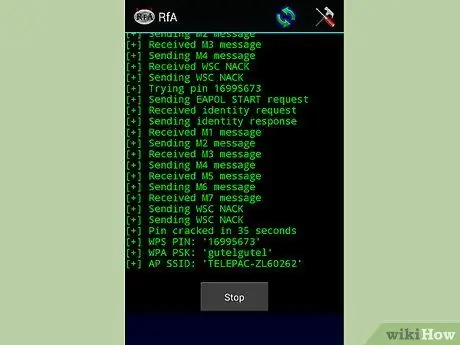

Krok 7. Rozpocznij proces hakowania

Stuknij przycisk Rozpocznij atak na dole menu ustawień Reaver. Monitor otworzy się i zobaczysz wyniki trwającego procesu.