- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:32.

- Ostatnio zmodyfikowany 2025-01-23 12:43.

Dbanie o bezpieczeństwo komputera jest ważnym krokiem w ochronie przechowywanych informacji osobistych, biznesowych i finansowych. Na szczęście proces bezpieczeństwa można wykonać łatwo, jeśli podejmiesz odpowiednie środki zaradcze. Korzystanie z bezpiecznego hasła i procesu weryfikacji utrudni innym osobom lub programom podszywanie się pod Ciebie i dostęp do informacji na Twoim komputerze. Oprogramowanie ochronne pomaga również utrudnić hakerom, wirusom lub złośliwym programom dostanie się do komputerów. Ponadto włącz szyfrowanie i podejmij środki ostrożności, aby zapewnić bezpieczeństwo danych podczas korzystania z Internetu.

Krok

Metoda 1 z 4: Korzystanie z programu ochronnego

Krok 1. Zainstaluj program antywirusowy, aby chronić komputer

Program antywirusowy to narzędzie zabezpieczające zaprojektowane w celu ochrony komputera przed wirusami, oprogramowaniem szpiegującym, złośliwym oprogramowaniem i innymi zagrożeniami internetowymi. Zazwyczaj na komputerze trzeba kupić i zainstalować wysokiej jakości program antywirusowy.

- Niektóre dość popularne programy to Avast, AVG, McAfee i Symantec.

- Ustaw program tak, aby automatycznie skanował w poszukiwaniu wirusów i złośliwego oprogramowania, aby upewnić się, że komputer jest wolny od obu.

- Niektóre programy mogą blokować reklamy i spam ze stron internetowych, aby zapewnić bezpieczeństwo komputera podczas przeglądania Internetu.

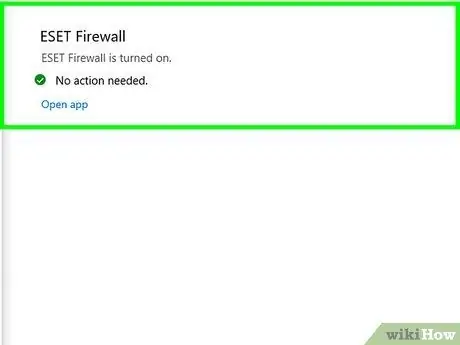

Krok 2. Aktywuj zaporę, aby filtrować informacje z Internetu

Zapora sieciowa to program, który monitoruje informacje przychodzące z połączenia internetowego do komputera w celu blokowania szkodliwych programów. Otwórz okno Panelu sterowania na komputerze i wejdź do menu "System i zabezpieczenia". Kliknij skrót "Zapora systemu Windows" i upewnij się, że funkcja jest włączona.

- Wbudowana funkcja zapory systemu Windows jest tak samo wydajna, jak wbudowana funkcja zapory programu antywirusowego.

- Upewnij się, że komputer jest podłączony do sieci internetowej, gdy aktywujesz zaporę, aby funkcja mogła połączyć się z Internetem.

- Jeśli nie możesz znaleźć skrótu do zapory, wpisz „zapora” w pasku wyszukiwania w menu „System i zabezpieczenia”.

Wskazówka:

Jeśli masz program antywirusowy, który zawiera funkcję zapory, użyj tej funkcji, aby dostosować ją do uruchomionego programu antywirusowego.

Krok 3. Wyczyść komputer za pomocą programu do usuwania złośliwego oprogramowania

Zapory i programy antywirusowe mają na celu zapobieganie zainfekowaniu komputera, ale nie mogą one usunąć wirusa lub złośliwego oprogramowania, które już zainfekowało komputer. Dlatego użyj programu anty-malware, aby wyczyścić system po ataku lub infekcji komputera. Pobierz program i uruchom okresowe skanowanie, aby sprawdzić, czy na komputerze są zainstalowane jakieś złośliwe programy.

- Niektóre popularne programy do usuwania złośliwego oprogramowania to Spybot Search & Destroy i Malwarebytes Anti-Malware.

- Zaplanuj okresowe skanowanie w celu sprawdzenia urządzeń szpiegujących, złośliwego oprogramowania i wirusów.

Metoda 2 z 4: Szyfrowanie danych

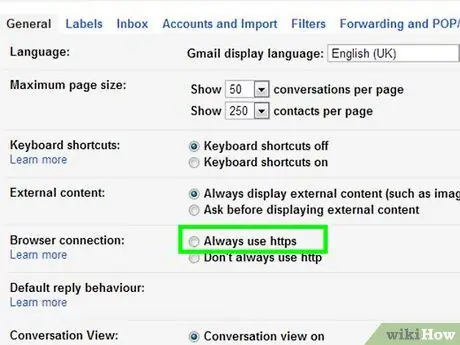

Krok 1. Wybierz „Zawsze używaj https” w Gmailu

Aby mieć pewność, że Twoja strona Gmaila zawsze korzysta z bezpiecznego połączenia HTTPS, kliknij ikonę koła zębatego w prawym górnym rogu strony. Przewiń menu do zakładki „Ogólne”. W menu wybierz opcję, aby zawsze używać połączenia

- Ustawienia Gmaila zostaną zapisane, dzięki czemu za każdym razem, gdy uzyskasz dostęp do usługi Gmail, będziesz korzystać z połączenia

- Twoje konto Gmail może zawierać wiele ważnych i osobistych informacji, więc zadbaj o bezpieczeństwo swojego konta za pomocą połączenia

Krok 2. Skonfiguruj Facebooka, aby korzystał z połączenia

Aby zmienić ustawienia konta Facebook tak, aby korzystało z połączenia HTTPS, kliknij ikonę strzałki w dół w prawym górnym rogu ekranu i wybierz „ Ustawienia konta” („Ustawienia konta”). W menu ustawień konta kliknij opcję „ Bezpieczeństwo”, aby wyświetlić nowe menu. W sekcji „Bezpieczne przeglądanie” zaznacz pole „Przeglądaj Facebooka przy użyciu bezpiecznego połączenia (https), jeśli to możliwe” („Przeglądaj Facebooka przy użyciu bezpiecznego połączenia [https], jeśli to możliwe”), aby zmienić ustawienia.

Wirusy i złośliwe oprogramowanie mogą dostać się do Twojego komputera za pośrednictwem Twojego konta na Facebooku

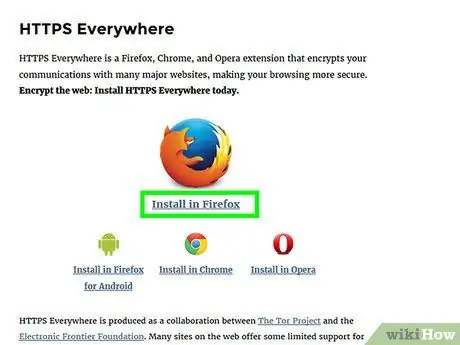

Krok 3. Zainstaluj rozszerzenie HTTPS Everywhere w przeglądarce

Jeśli korzystasz z przeglądarki Google Chrome, Opera lub Firefox, możesz dodać rozszerzenie, które automatycznie żąda zaszyfrowanego połączenia za każdym razem, gdy odwiedzasz dowolną stronę internetową. Jeśli strona obsługuje połączenia HTTPS, przeglądarka automatycznie użyje szyfrowanego połączenia. Pobierz rozszerzenie, aby dodać je do przeglądarki.

Odwiedź https://www.eff.org/https-everywhere, aby pobrać rozszerzenie

Wskazówka:

Po zainstalowaniu upewnij się, że rozszerzenie jest włączone, klikając jego ikonę w rogu okna przeglądarki.

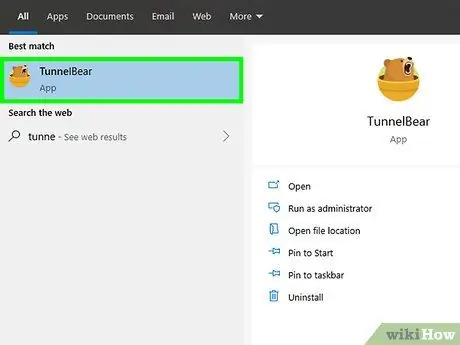

Krok 4. Chroń połączenie WiFi za pomocą usługi VPN

Jeśli korzystasz z publicznego połączenia Wi-Fi lub połączenia innej osoby, Twój komputer może zostać zaatakowany przez hakerów, wirusy i złośliwe oprogramowanie. Usługa wirtualnej sieci prywatnej (VPN) szyfruje informacje i zapewnia bezpieczeństwo komputera, dzięki czemu możesz bezpiecznie przeglądać Internet.

- Możesz subskrybować popularne usługi VPN, takie jak Tunnel Bear, Cyber Ghost lub ProtonVPN.

- Istnieje wiele usług VPN, które oferują miesięczną opłatę abonamentową, dzięki czemu możesz korzystać z oferowanych przez nie funkcji szyfrowania.

- Możesz także poszukać darmowych usług VPN, z których możesz korzystać w Internecie.

Krok 5. Użyj połączenia HTTPS w witrynie, aby zabezpieczyć komputer

Bezpieczny protokół przesyłania hipertekstu (HTTPS) to szyfrowane połączenie z witryną, którego używają przeglądarki podczas uzyskiwania dostępu do stron internetowych i ich przeglądania. Możesz stwierdzić, czy witryna korzysta z tego połączenia, jeśli zobaczysz „https:” na początku adresu witryny w pasku adresu przeglądarki.

Większość witryn korzysta z połączeń HTTPS, aby chronić komputer przed wirusami i złośliwym oprogramowaniem

Metoda 3 z 4: Konfigurowanie silnej ochrony hasłem

Krok 1. Włącz opcję weryfikacji dwuetapowej na kontach Windows

Otwórz przeglądarkę internetową i zaloguj się do swojego konta za pośrednictwem witryny Microsoft. Poszukaj opcji ustawień bezpieczeństwa u góry strony i kliknij opcję, aby uzyskać dostęp do menu. Gdy pojawi się dodatkowe menu zabezpieczeń, poszukaj opcji "Weryfikacja dwuetapowa". Kliknij przycisk, aby aktywować opcję.

- Zaloguj się na swoje konto Microsoft pod adresem

- Dwuetapowy system weryfikacji dodaje kolejny sposób na sprawdzenie, czy to ty używasz swojego konta, jeszcze bardziej zwiększając poziom bezpieczeństwa komputera.

- Aby skonfigurować system weryfikacji dwuetapowej, nie musisz używać programu Outlook ani żadnej innej aplikacji systemu Windows.

Wskazówka:

Aby dodać drugą weryfikację, potrzebujesz urządzenia lub konta e-mail, aby firma Microsoft mogła wysłać Ci kod potwierdzający, że korzystasz z konta lub uzyskujesz do niego dostęp. Wprowadź numer telefonu, jeśli chcesz otrzymać kod SMS-em lub wprowadź adres e-mail, jeśli chcesz otrzymać go pocztą elektroniczną.

Krok 2. Pobierz aplikację uwierzytelniającą, aby zabezpieczyć używane aplikacje

Zainstaluj aplikację na smartfonie lub tablecie, aby nie otrzymywać kodu SMS-em lub e-mailem za każdym razem, gdy będziesz musiał zweryfikować, czy uzyskujesz dostęp do aplikacji lub konta. Dodaj wszystkie używane aplikacje do aplikacji uwierzytelniającej, aby łatwo weryfikować i zabezpieczać wszystkie aplikacje.

- Popularne aplikacje uwierzytelniające to Google Authenticator, Authy i LastPass.

- Dodaj konta mediów społecznościowych do aplikacji uwierzytelniającej, aby zwiększyć poziom bezpieczeństwa.

Krok 3. Użyj programu do zarządzania hasłami, aby zapisać hasła

Programy takie jak ten nie tylko przechowują i śledzą hasła, ale także umożliwiają tworzenie i używanie silnego i unikalnego hasła za każdym razem, gdy rejestrujesz się w nowej witrynie lub aplikacji. Po zalogowaniu się na swoje konto możesz pobrać hasło z programu, skopiować je i wkleić w polu logowania.

- Niektóre programy do zarządzania hasłami są dostarczane z rozszerzeniami przeglądarki, które mogą automatycznie wypełniać pola haseł.

- Niektóre popularne programy do zarządzania hasłami to: LastPass, 1Password i Dashlane.

- Pobranie niektórych programów do zarządzania hasłami może wymagać uiszczenia miesięcznej lub rocznej opłaty abonamentowej.

Krok 4. Dodaj telefon do konta Google, aby włączyć weryfikację dwuetapową

Google używa dwuetapowego systemu uwierzytelniania znanego jako „weryfikacja dwuetapowa”, aby zwiększyć bezpieczeństwo kont. Otwórz ustawienia zabezpieczeń konta przez przeglądarkę i dodaj swój telefon do konta, aby aktywować system. Kod otrzymasz SMS-em, telefonem lub aplikacją uwierzytelniającą.

Pobierz aplikację Google Authenticator ze sklepu z aplikacjami na urządzeniu po aktywowaniu systemu weryfikacji dwuetapowej, aby uzyskać kod weryfikacyjny, nawet jeśli urządzenie nie jest połączone z internetem

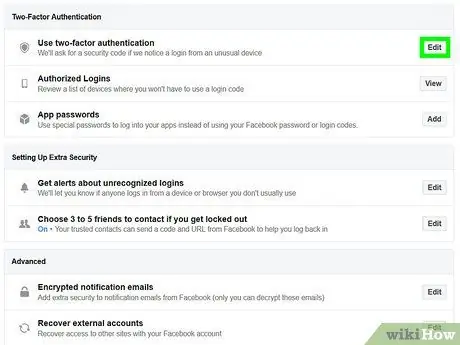

Krok 5. Zmień ustawienia Facebooka, aby włączyć uwierzytelnianie dwuskładnikowe

Aby zwiększyć bezpieczeństwo swojego konta na Facebooku, otwórz menu „Bezpieczeństwo i logowanie” w ustawieniach konta. Kliknij „Edytuj” („Edytuj”) po prawej stronie opcji „Uwierzytelnianie dwuskładnikowe” („Uwierzytelnianie dwuskładnikowe”). aby określić proces odbierania drugiego uwierzytelnienia. Kod można otrzymać za pośrednictwem wiadomości SMS lub aplikacji uwierzytelniającej.

Twoje konto na Facebooku jest pełne danych osobowych, które wymagają ochrony. Z drugiej strony konta mogą również stanowić punkt wejścia dla hakerów lub złośliwego oprogramowania, które mogą włamać się na Twój komputer

Metoda 4 z 4: Podążanie za bezpiecznymi nawykami

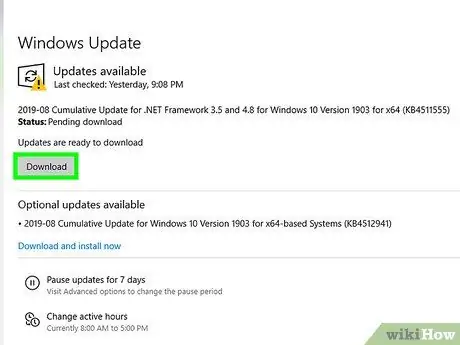

Krok 1. Upewnij się, że system operacyjny komputera jest zawsze aktualny

Ważne jest, aby upewnić się, że komputer ma najnowszy sprzęt i aktualizacje, aby był bezpieczny. Otwórz opcję „Windows Update” w Panelu sterowania i kliknij „Sprawdź aktualizacje”. Wybierz opcję instalacji wszelkich dostępnych aktualizacji.

- Niektóre aktualizacje mogą potrwać nawet godzinę, zwłaszcza jeśli od jakiegoś czasu nie aktualizujesz systemu operacyjnego.

- Uruchom ponownie komputer po zakończeniu aktualizacji systemu operacyjnego, aby aktualizacja zaczęła obowiązywać natychmiast.

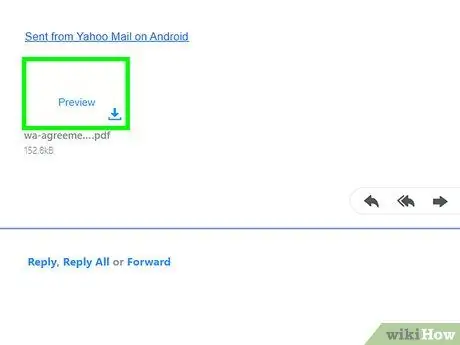

Krok 2. Skanuj załączniki wiadomości e-mail przed ich otwarciem

Nawet jeśli e-mail pochodzi od kogoś, kogo znasz, możliwe, że jest to forma taktyki znanej jako „spear phishing”. W tej taktyce nadawca udaje kontakt, aby uzyskać dostęp do Twojego konta e-mail i komputera. Kliknij załącznik prawym przyciskiem myszy i wybierz opcję ręcznego skanowania pliku, aby upewnić się, że nie jest złośliwy.

Wskazówka:

Nigdy nie otwieraj załączników do wiadomości e-mail od osób lub firm, których nie znasz.

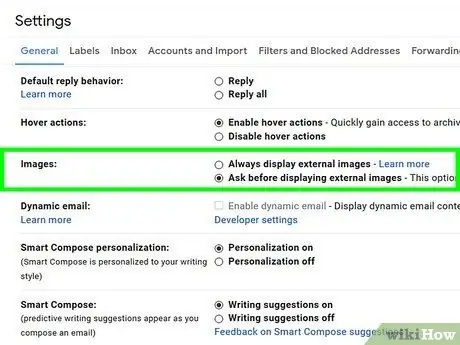

Krok 3. Wyłącz obrazy w wiadomościach e-mail jako dodatkowy środek bezpieczeństwa

Złośliwe programy mogą wykorzystywać luki w dostępie do kont e-mail i komputerów. Aby uniknąć niechcianych programów, wyłącz obrazy w otrzymanych wiadomościach. Przejdź do menu ustawień konta i wybierz opcję, która prosi o zatwierdzenie przed wyświetleniem obrazu w wiadomości e-mail.

W Gmailu kliknij opcję ustawień w prawym górnym rogu ekranu. Wybierz menu ustawień poczty e-mail i kliknij pole obok „Pytaj przed wyświetleniem treści zewnętrznych”

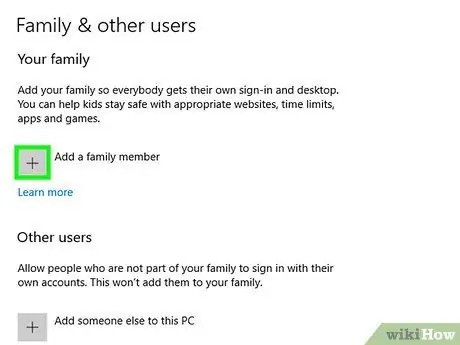

Krok 4. Użyj konta Windows bez uprawnień administratora, aby zablokować złośliwe oprogramowanie

Jeśli konfigurujesz komputer bez zmiany jakichkolwiek ustawień, być może korzystasz z konta administratora, które naraża komputer na atak. Wybierz opcję „Zarządzaj innym kontem” w menu „Konta użytkowników” i utwórz nowe konto. Wybierz „Użytkownik standardowy” podczas tworzenia konta.

Korzystanie ze standardowego konta zapewnia dodatkowy poziom bezpieczeństwa na komputerze

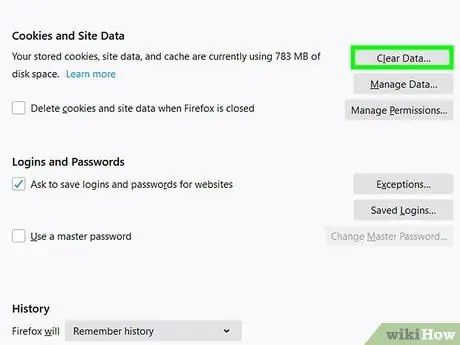

Krok 5. Usuń wszystkie pliki cookie, których nie chcesz lub nie potrzebujesz w swojej przeglądarce

Pliki cookie to „sposób”, w którym witryny internetowe przechowują informacje o Tobie i Twojej przeglądarce, aby przeglądanie witryny było łatwiejsze i wygodniejsze. Jednak pliki cookie mogą być również nadużywane przez hakerów lub złośliwe programy. Przejdź do menu ustawień przeglądarki i wyczyść wszystkie pliki cookie, których nie chcesz/potrzebujesz.

Przechowywanie plików cookie dla niektórych witryn może być przydatne, aby nie trzeba było ponownie wprowadzać informacji w często odwiedzanych witrynach

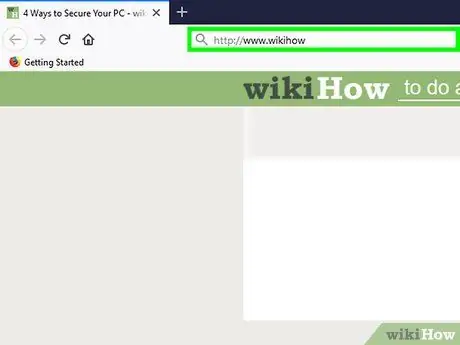

Krok 6. Unikaj witryn, które nie mają „HTTPS” w adresie

Jeśli witryna wygląda podejrzanie lub prosi o podanie danych osobowych, nie odwiedzaj jej, aby chronić komputer przed atakami hakerów. Jednym z wyraźnych znaków, że witryna nie jest bezpieczna, jest brak „HTTPS” w adresie internetowym.