- Autor Jason Gerald [email protected].

- Public 2024-01-15 08:21.

- Ostatnio zmodyfikowany 2025-01-23 12:43.

Oprogramowanie szpiegujące to rodzaj złośliwego oprogramowania, które bez Twojej wiedzy wprowadza zmiany na urządzeniu, takie jak reklamy produktów, gromadzenie danych osobowych lub zmiana ustawień urządzenia. Jeśli zauważysz spadek wydajności urządzenia lub sieci, zauważysz zmiany w przeglądarce lub inną nietypową aktywność, Twój komputer mógł zostać zainfekowany oprogramowaniem szpiegującym.

Krok

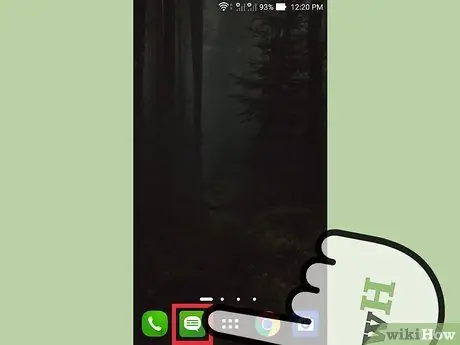

Metoda 1 z 4: Wykrywanie i usuwanie oprogramowania szpiegującego w systemie Android

Krok 1. Zidentyfikuj podejrzaną aktywność na urządzeniu

Jeśli uważasz, że prędkość sieci jest często niska lub otrzymujesz podejrzane lub od nieznajomych wiadomości, Twój telefon może być zainfekowany oprogramowaniem szpiegującym.

Jeśli otrzymasz nieodpowiednią wiadomość lub poprosisz o odpowiedź z określonym kodem, oznacza to, że Twój telefon jest zainfekowany oprogramowaniem szpiegującym

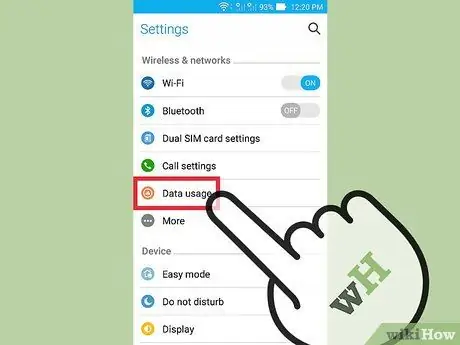

Krok 2. Sprawdź wykorzystanie danych

Otwórz aplikację „Ustawienia” i wybierz opcję „Wykorzystanie danych”. Możesz przesunąć ekran w dół, aby zobaczyć ilość danych używanych przez każdą aplikację. Wysokie zużycie danych wskazuje, że Twój telefon może być zainfekowany oprogramowaniem szpiegującym.

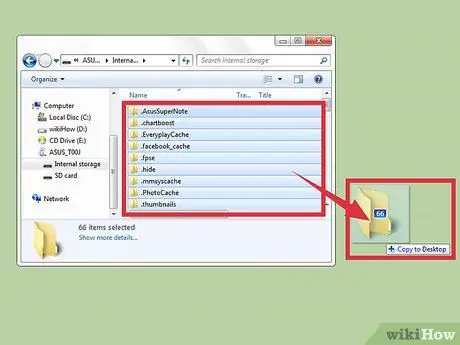

Krok 3. Utwórz kopię zapasową danych

Połącz telefon z komputerem za pomocą kabla USB (Universal Serial Bus). Następnie skopiuj i wklej dane telefonu na komputer, takie jak zdjęcia i informacje kontaktowe, aby utworzyć kopię zapasową.

Podczas tworzenia kopii zapasowej danych z telefonu na komputerze komputer nie będzie narażony na oprogramowanie szpiegujące, ponieważ urządzenie i komputer mają różne systemy operacyjne

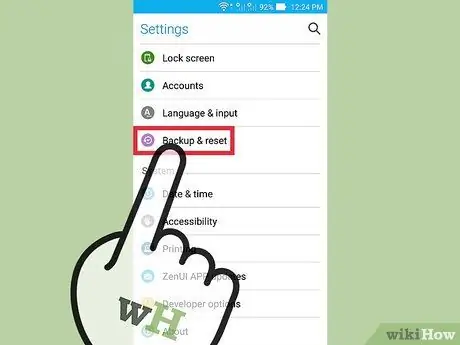

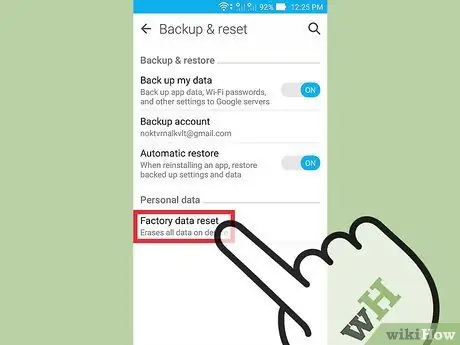

Krok 4. Otwórz aplikację „Ustawienia” i wybierz opcję „Kopia zapasowa i resetowanie” (Kopia zapasowa i resetowanie)

Spowoduje to otwarcie menu z różnymi opcjami przywracania, takimi jak przywracanie telefonu do ustawień fabrycznych.

Krok 5. Stuknij w „Przywracanie danych fabrycznych” (Przywracanie danych fabrycznych)

Znajduje się na dole menu „Kopia zapasowa i przywracanie”.

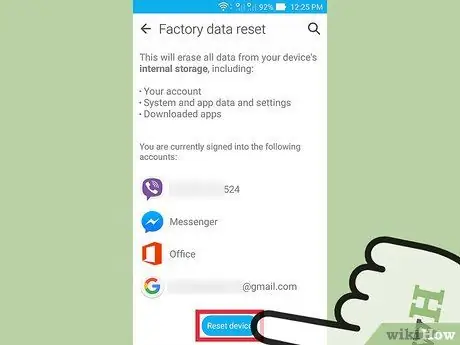

Krok 6. Stuknij w „Resetuj telefon” (Resetuj telefon)

Telefon automatycznie wyłączy się i włączy (ponownie uruchomi) oraz usunie wszystkie aplikacje i dane, w tym oprogramowanie szpiegujące zapisane w telefonie. Po tym telefon powróci do ustawień fabrycznych.

Przywrócenie telefonu do ustawień fabrycznych spowoduje wymazanie cały dane przechowywane w telefonie. Dlatego przed wykonaniem tego kroku należy najpierw wykonać kopię zapasową danych.

Metoda 2 z 4: Korzystanie z HijackThis na komputerach z systemem Windows

Krok 1. Pobierz i zainstaluj HijackThis

HijackThis to narzędzie diagnostyczne dla systemu Windows, które służy do wykrywania programów szpiegujących. Kliknij dwukrotnie plik instalatora HijackThis, aby go zainstalować. Po zainstalowaniu uruchom to oprogramowanie.

Inne bezpłatne oprogramowanie, takie jak Adaware i MalwareBytes, również ma tę samą funkcjonalność

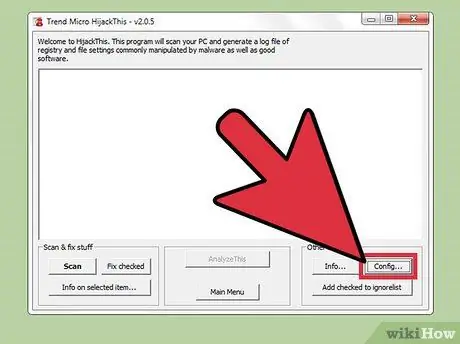

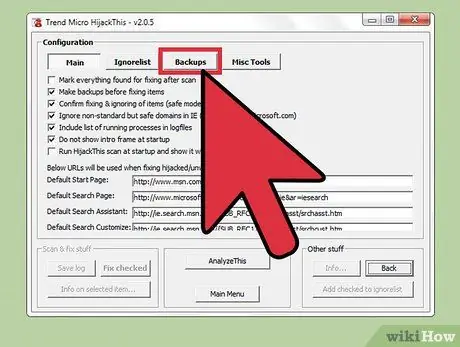

Krok 2. Naciśnij przycisk „Konfiguracja…”

Znajduje się w prawym dolnym rogu okna pod nagłówkiem „Inne rzeczy”. Kliknięcie przycisku otworzy okno z listą opcji programu.

- W tym oknie możesz włączyć lub wyłączyć ważne opcje, takie jak tworzenie kopii zapasowej plików. Dobrym pomysłem jest wyrobienie sobie nawyku tworzenia kopii zapasowych danych podczas próby usunięcia plików lub oprogramowania. Jeśli popełnisz błąd, utracone dane można odzyskać. Kopie zapasowe danych zajmują bardzo mało wolnego miejsca na dysku twardym. Jednak dane można usunąć w dowolnym momencie, usuwając je z folderu, w którym przechowywane są dane kopii zapasowej.

- Zauważ, że opcja "Utwórz kopie zapasowe przed naprawieniem elementów" jest domyślnie włączona.

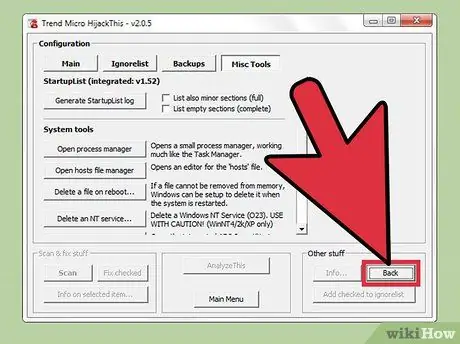

Krok 3. Naciśnij przycisk „Wstecz”, aby powrócić do menu głównego

Ten przycisk zastąpi przycisk „Konfiguracja…” po otwarciu okna konfiguracji.

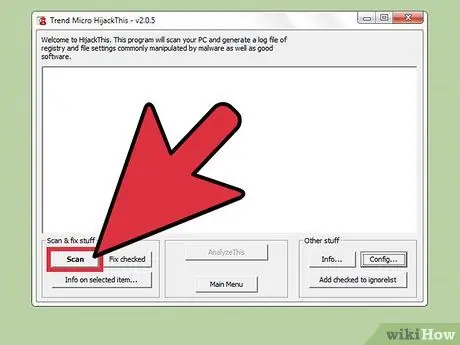

Krok 4. Naciśnij przycisk „Skanuj”

Ten przycisk znajduje się w lewej dolnej części okna i wygeneruje listę plików, które mogą być potencjalnie narażone na spyware. Należy zauważyć, że HijackThis wykonuje krótkie skanowanie podejrzanej lokalizacji w poszukiwaniu złośliwego oprogramowania. Nie wszystkie wyniki skanowania to złośliwe oprogramowanie.

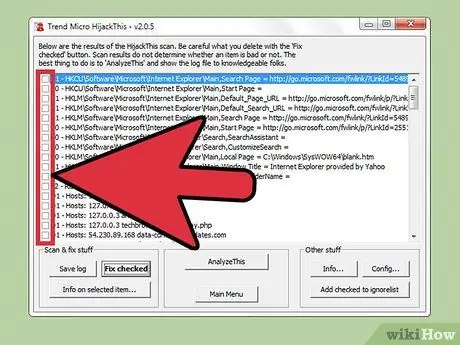

Krok 5. Zaznacz pole obok podejrzanego pliku i kliknij „Informacje o wybranym elemencie…”. Spowoduje to wyświetlenie w osobnym oknie informacji o pliku i przyczynie, dla którego HijackThis klasyfikuje go jako podejrzany. Po zakończeniu sprawdzania wyników skanowania zamknij okno.

Wyświetlane informacje zwykle obejmują lokalizację pliku, funkcję pliku oraz kroki, które należy podjąć, aby go naprawić

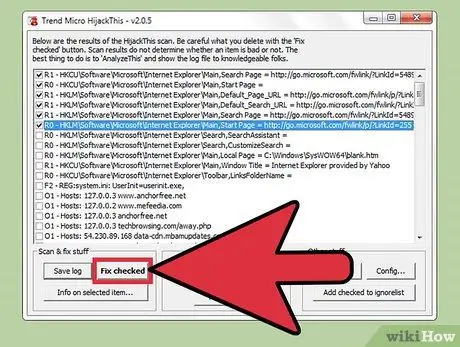

Krok 6. Naciśnij przycisk „Napraw zaznaczone”

Znajduje się w lewej dolnej części okna. Po naciśnięciu przycisku HijackThis naprawi lub usunie wybrany plik, w zależności od diagnozy.

- Możesz naprawić wiele plików jednocześnie, zaznaczając pola obok plików.

- Przed wprowadzeniem jakichkolwiek zmian HijackThis domyślnie utworzy kopię zapasową danych. W ten sposób możesz cofnąć zmiany, jeśli popełnisz błąd.

Krok 7. Przywróć pliki z danych kopii zapasowej

Jeśli chcesz cofnąć zmiany wprowadzone przez HijackThis, naciśnij przycisk "Konfiguracja" w prawym dolnym rogu okna i kliknij przycisk "Kopia zapasowa". Wybierz plik kopii zapasowej (oznaczony datą i znacznikiem czasu, kiedy plik został utworzony) z listy i naciśnij przycisk „Przywróć”.

Dostęp do danych kopii zapasowej jest nadal możliwy w różnych sesjach użytkowania programu HijackThis. Możesz zamknąć HijackThis i przywrócić pliki z kopii zapasowej w dowolnym momencie

Metoda 3 z 4: Używanie Netstat dla komputerów z systemem Windows

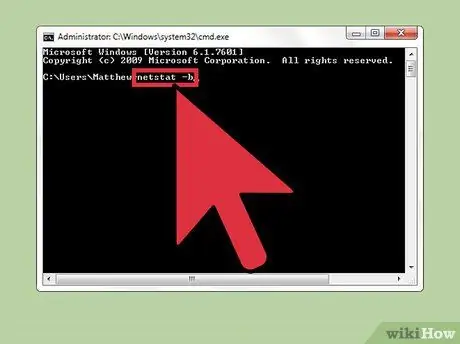

Krok 1. Otwórz okno wiersza polecenia

Netstat to wbudowane narzędzie systemu Windows, które pomaga wykrywać oprogramowanie szpiegujące lub inne złośliwe pliki. Naciśnij Win + R, aby uruchomić program ręcznie i wpisz „cmd” w polu wyszukiwania. Wiersz polecenia umożliwia interakcję z systemem operacyjnym za pomocą poleceń tekstowych.

Tego kroku można użyć, jeśli nie chcesz korzystać z oprogramowania innych firm lub chcesz ręcznie usunąć złośliwe oprogramowanie

Krok 2. Wpisz tekst „netstat -b” i naciśnij klawisz Enter

Spowoduje to wyświetlenie listy programów korzystających z portów sieciowych lub monitorujących (portów nasłuchujących lub procesów podłączonych do Internetu).

W poleceniu „netstat -b” litera „b” oznacza „pliki binarne”. Polecenie to wyświetli „pliki binarne” (programy wykonywalne lub program, który jest aktualnie wykonywany) oraz ich połączenia

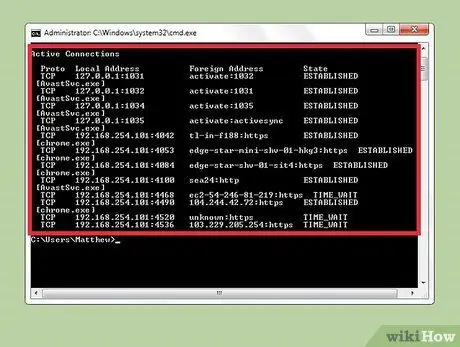

Krok 3. Zidentyfikuj podejrzane procesy

Poszukaj nieznanej nazwy procesu lub użycia portu. Jeśli nie znasz funkcji nieznanego procesu lub portu, poszukaj informacji w Internecie. Poznasz ludzi, którzy zetknęli się z tym procesem i mogą pomóc ci ustalić, czy ten proces jest niebezpieczny, czy nie. Jeśli proces jest szkodliwy dla komputera, należy natychmiast usunąć plik, który go uruchamia.

Jeśli po przeszukaniu Internetu w poszukiwaniu informacji nie masz pewności, czy proces jest złośliwy, czy nie, nie należy go usuwać ani przenosić. Modyfikowanie lub usuwanie niewłaściwych plików może spowodować awarię innego oprogramowania

Krok 4. Naciśnij klawisz Ctrl. + Alt + Usuń jednocześnie.

Spowoduje to otwarcie Menedżera zadań, który pokazuje wszystkie procesy uruchomione na komputerze. Przesuń okno w dół, aby wyszukać podejrzaną nazwę procesu znalezioną w wierszu polecenia.

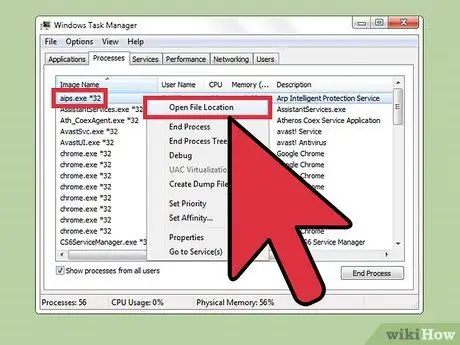

Krok 5. Kliknij prawym przyciskiem nazwę procesu i wybierz „Pokaż w folderze”

Spowoduje to otwarcie folderu, w którym znajduje się podejrzany plik.

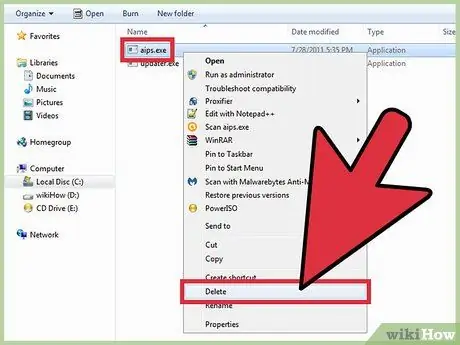

Krok 6. Kliknij plik prawym przyciskiem myszy i wybierz „Usuń”

Spowoduje to przeniesienie złośliwych plików do Kosza. Z tego miejsca nie można wykonać procesu.

- Jeśli otrzymasz ostrzeżenie, że pliku nie można usunąć, ponieważ jest on używany, ponownie otwórz Menedżera zadań, wybierz proces i naciśnij przycisk „Zakończ zadanie”. Spowoduje to wyłączenie procesu. Następnie możesz przenieść plik do Kosza.

- Jeśli usuniesz niewłaściwy plik, możesz dwukrotnie kliknąć Kosz, aby go otworzyć. Następnie kliknij i przeciągnij plik do innego folderu.

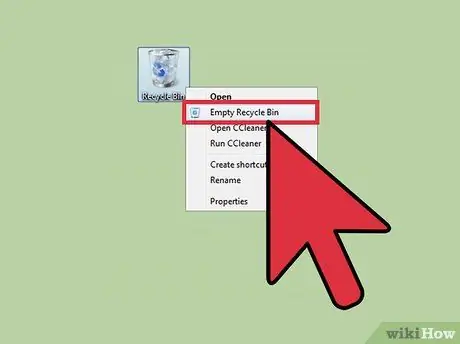

Krok 7. Kliknij prawym przyciskiem myszy Kosz i wybierz „Opróżnij Kosz”

Spowoduje to trwałe usunięcie pliku.

Metoda 4 z 4: Korzystanie z Terminala dla komputerów Mac

Krok 1. Otwórz Terminal

Korzystając z terminala, możesz uruchomić narzędzie diagnostyczne, które może wykryć oprogramowanie szpiegujące na twoim komputerze. Przejdź do „Aplikacje> Narzędzia” i kliknij dwukrotnie Terminal, aby go uruchomić. Program ten pozwala Adzie na interakcję z systemem operacyjnym za pomocą poleceń tekstowych.

Aby znaleźć ten program, możesz również wyszukać „Terminal” w Launchpadzie

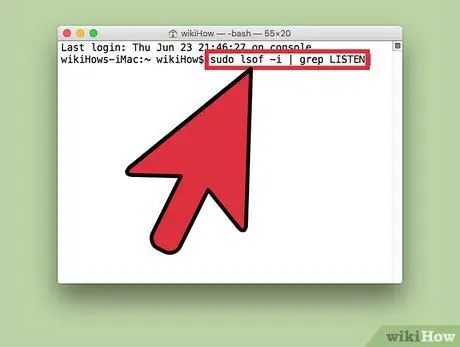

Krok 2. Wpisz tekst „sudo lsof -i | grep LISTEN” i naciśnij klawisz Return

To poinstruuje komputer, aby wyświetlił listę procesów i informacje o ich sieci.

- Komenda "sudo" umożliwia użytkownikowi root (użytkownikowi, który ma uprawnienia do otwierania i modyfikowania plików w obszarze systemu) wykonywanie komend. Za pomocą tego polecenia możesz przeglądać pliki systemowe.

- Polecenie „lsof” jest skrótem od „listy otwartych plików”. To polecenie pozwala zobaczyć procesy uruchomione na komputerze.

- Polecenie „-i” wymaga, aby Terminal wyświetlał listę plików korzystających z sieci. Oprogramowanie szpiegujące będzie próbowało użyć sieci do komunikacji z obcymi urządzeniami lub komputerami spoza sieci.

- „grep LISTEN” służy do instruowania systemu operacyjnego, aby filtrował pliki monitorujące lub korzystające z portów. Oprogramowanie szpiegujące zwykle używa lub monitoruje porty do pracy.

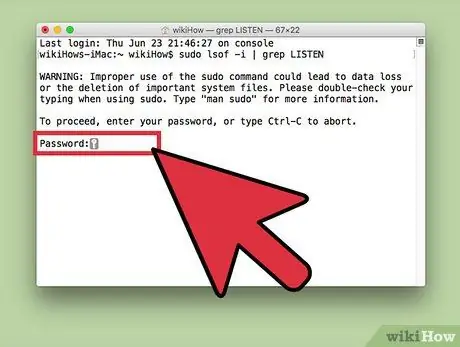

Krok 3. Wprowadź hasło administratora komputera i naciśnij klawisz Return

Nawet jeśli nie jest wyświetlane w Terminalu, hasło będzie nadal wprowadzane w celu uzyskania dostępu do konta administratora. Ważne jest, aby włączyć polecenie 'sudo'.

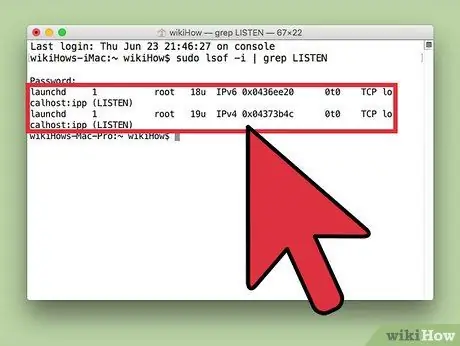

Krok 4. Zidentyfikuj podejrzane procesy

Poszukaj nieznanej nazwy procesu lub użycia portu. Jeśli nie znasz funkcji nieznanego procesu lub portu, poszukaj informacji w Internecie. Poznasz ludzi, którzy zetknęli się z tym procesem i mogą pomóc ci ustalić, czy ten proces jest niebezpieczny, czy nie. Jeśli proces jest szkodliwy dla komputera, należy natychmiast usunąć plik, który go uruchamia.

Jeśli po przeszukaniu Internetu w poszukiwaniu informacji nie masz pewności, czy proces jest złośliwy, czy nie, nie należy go usuwać ani przenosić. Modyfikowanie lub usuwanie niewłaściwych plików może spowodować awarię innego oprogramowania

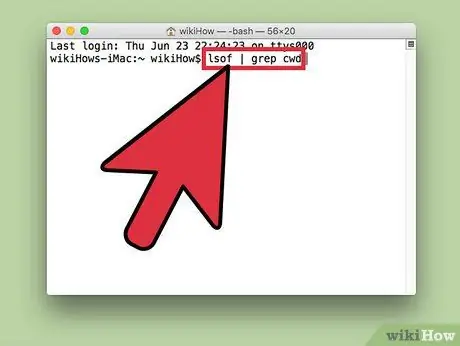

Krok 5. Wpisz „lsof | grep cwd” i naciśnij klawisz Return

Spowoduje to wyświetlenie folderu, w którym proces jest przechowywany na komputerze. Znajdź złośliwy proces na liście i skopiuj jego lokalizację.

- „cwd” oznacza bieżący katalog roboczy (folder, w którym działa proces).

- Aby ułatwić znajdowanie procesów na liście, możesz uruchomić to polecenie w nowym oknie Terminala, naciskając Cmd + N podczas korzystania z Terminala.

Krok 6. Wpisz „sudo rm -rf [lokalizacja pliku]” i naciśnij klawisz Return

Wklej lokalizację procesu, którą wcześniej skopiowałeś w nawiasy (wpisane bez nawiasów). To polecenie usunie pliki w tej lokalizacji.

- „rm” jest skrótem od „remove” (usuń).

- Upewnij się, że naprawdę chcesz usunąć plik, ponieważ po usunięciu nie możesz go odzyskać. Zalecamy użycie programu Time Machine do wykonania kopii zapasowej danych przed wykonaniem tego kroku. Przejdź do „Apple> Preferencje systemowe> Time Machine” i wybierz „Kopia zapasowa”.

Porady

- Jeśli masz problemy ze zrozumieniem wyników skanowania w programie HijackThis, naciśnij przycisk „ Zapisz dziennik”, aby zapisać wyniki skanowania jako plik tekstowy. Następnie prześlij ten plik na forum HijackThis, aby uzyskać pomoc.

- Porty 80 i 443 to porty powszechnie używane do surfowania po Internecie. Chociaż mogą być używane przez oprogramowanie szpiegujące, te dwa porty są często używane przez inne aplikacje. W związku z tym bardziej prawdopodobne jest, że oprogramowanie szpiegujące nie będzie korzystać z tego portu.

- Po wykryciu i usunięciu oprogramowania szpiegującego zalecamy zmianę haseł do wszystkich kont, do których zwykle uzyskujesz dostęp na swoim komputerze, takich jak konta w mediach społecznościowych i konta bankowe. Zawsze lepiej być ostrożnym niż żałować.

- Niektóre aplikacje mobilne reklamowane jako programy do usuwania programów szpiegujących dla Androida mogą być zawodne, a nawet mogą wykraść i uszkodzić Twoje dane. Przywrócenie ustawień fabrycznych urządzenia mobilnego to najlepszy sposób, aby upewnić się, że urządzenie mobilne jest wolne od oprogramowania szpiegującego.

- Możesz także przywrócić ustawienia fabryczne iPhone'a, aby usunąć oprogramowanie szpiegujące. Jednak iPhone'y zwykle nie są podatne na oprogramowanie szpiegujące, chyba że jailbreakujesz iPhone'a.

Ostrzeżenie

- Zachowaj ostrożność podczas usuwania nieznanych plików. Usunięcie plików przechowywanych w folderze „System” w systemie Windows może uszkodzić system operacyjny i wymagać ponownej instalacji systemu Windows.

- Dobrym pomysłem jest również zachowanie ostrożności podczas usuwania plików za pomocą Terminala na komputerze Mac. Jeśli podejrzewasz określone procesy, powinieneś najpierw poszukać informacji o tych procesach w Internecie.