- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-15 08:21.

- Ostatnio zmodyfikowany 2025-06-01 06:07.

Czy jesteś ekspertem komputerowym? A może chcesz być znany jako doświadczony haker? Aby zhakować (zhakować) komputer, musisz nauczyć się systemów komputerowych, bezpieczeństwa sieci i kodów. W ten sposób ludzie będą pod wrażeniem, gdy zobaczą kogoś, kto wydaje się hakować. Nie musisz robić nic nielegalnego, żeby ludzie myśleli, że hakujesz. Używanie podstawowego polecenia terminala lub tworzenie pliku ".bat" w celu uruchomienia wieloznakowego programu Przeglądarka w stylu Matrix może zaskoczyć ludzi.

Krok

Metoda 1 z 3: Korzystanie z wiersza polecenia

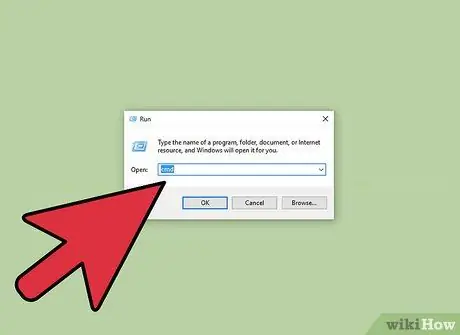

Krok 1. Otwórz program „Uruchom” na komputerze

Możesz otworzyć ten program, klikając menu Start i wyszukując program " Uruchom " w polu wyszukiwania dostępnym w menu. Ponadto możesz także wyszukać program „Uruchom” w Eksploratorze Windows. Zwykle ten program znajduje się w następującej lokalizacji: „C: / Users [Twoja nazwa użytkownika] AppData / Roaming / Microsoft / Windows / Menu Start / Programy / Narzędzia systemowe".

Użytkownicy systemu Windows mogą używać skrótów klawiszowych lub skrótów, aby otworzyć program „Uruchom”, naciskając te dwa klawisze: Win+R

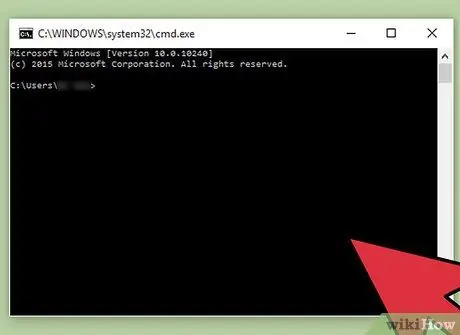

Krok 2. Otwórz okno „Wiersz polecenia”

Możesz otworzyć to okno, wpisując „Cmd” w polu wyszukiwania dostępnym w oknie „Uruchom”. Spowoduje to otwarcie okna „Wiersz polecenia”, znanego również jako „Wiersz polecenia”. To okno służy do sterowania systemem komputerowym za pomocą tekstu.

Użytkownicy Apple Możesz użyć „Spotlight”, aby wyszukać wersję „Wiersz polecenia” na komputery Mac o nazwie „Terminal”. Wpisz „terminal” w polu wyszukiwania dostępnym pod „Spotlight”.

Krok 3. Użyj „Wiersza polecenia” lub „Terminala”, aby udawać hack

Istnieje wiele poleceń, których można użyć w „Wierszu polecenia” (w systemie Windows) i „Terminalu” (w przypadku Apple), aby aktywować polecenia lub uzyskać informacje. Poniższe polecenia mogą być używane, aby wyglądać jak doświadczony haker bez łamania systemu komputerowego i łamania zasad.

-

Dla użytkowników Windows, wpisz poniższe polecenia i naciśnij klawisz Enter, aby je aktywować. Wpisz i szybko aktywuj każde polecenie, aby proces hakowania wyglądał na bardziej skomplikowany:

-

"kolor"

To polecenie zmieni kolor tekstu zawartego w oknie „Wiersz polecenia” z białego na zielony. Tekst zostanie wyświetlony na czarnym tle. Zastąp litery przed słowem „kolor” cyframi 0-9 lub literami A-F, aby zmienić kolor liter wiersza polecenia

- reż

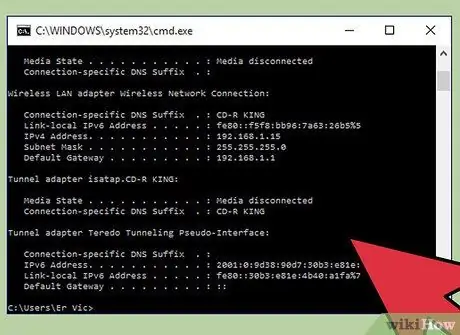

- ipconfig

- drzewo

-

pinguj google.com

Polecenie „ping google.com” służy do sprawdzenia, czy urządzenie (urządzenie) może komunikować się z innymi urządzeniami w sieci. Na ogół ludzie nie znają funkcji tego polecenia. Witryna Google jest używana jako przykład tylko w tym artykule. Możesz użyć dowolnej strony internetowej, aby włączyć to polecenie

-

-

Jeśli masz komputer Apple, możesz użyć następujących bezpiecznych poleceń, aby wypełnić ekran interfejsem podobnym do interfejsu używanego przez profesjonalnych hakerów. Wprowadź następujący tekst w oknie Terminala, aby wyświetlić efekt:

- szczyt

- ps-fea

- ls-ltra

Krok 4. Aktywuj polecenie w oknie wiersza polecenia lub terminala

Otwórz kilka okien wiersza poleceń lub terminala i aktywuj różne polecenia. W ten sposób okaże się, że wykonujesz jednocześnie kilka złożonych i niepowiązanych procesów hakerskich.

Metoda 2 z 3: Tworzenie pliku.bat w systemie Windows

Krok 1. Otwórz program Notatnik

Aby utworzyć plik „.bat”, należy napisać tekst w programie do edycji tekstu i zapisać plik w formacie „.bat”, aby komputer działał jako program wykonywalny (program wykonywalny lub programy uruchamiane przez komputer w celu wykonania określonych instrukcje lub polecenia). Notatnik lub inny program do edycji tekstu może zostać użyty do utworzenia pliku „.bat”.

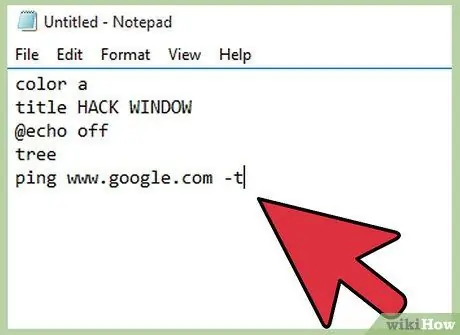

Krok 2. Napisz polecenie dla pliku „.bat” w Notatniku

Tekst polecenia napisany poniżej otworzy okno o nazwie „Hacking Window” i zmieni kolor czcionki na zielony. Aby zmienić tytuł okna, możesz zastąpić tekst zapisany po „tytule” żądanym tytułem w Notatniku. Tekst „@echo off” ukryje wiersz polecenia, a tekst „drzewo” pokaże drzewo katalogów. Dzięki temu proces hakowania będzie wyglądał bardziej realistycznie. Ostatnia linia tekstu służy do kontaktu z serwerami Google. Chociaż jest to czynność prawna i zwykle jest wykonywana przez użytkowników komputerów, zwykli ludzie będą postrzegać to jako proces hakerski. Wpisz następujący tekst w pustym pliku Notatnika:

-

kolor a

tytuł HAKOWANIE OKNO

@echo wyłączone

drzewo

ping www.google.com -t

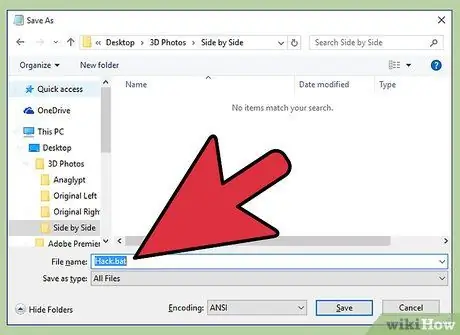

Krok 3. Zapisz plik w formacie „.bat”

Podczas zapisywania pliku należy wybrać opcję „Zapisz jako”, aby otworzyć okno zapisywania pliku. Następnie możesz nazwać plik i zakończyć nazwę rozszerzeniem ".bat" w podanym polu tekstowym. Spowoduje to zmianę rozszerzenia pliku z pliku tekstowego na plik wsadowy. Pliki wsadowe zawierają różne polecenia, które może wykonać system operacyjny komputera.

- Ten krok może nie działać w systemie Windows Vista.

- Możesz otrzymać komunikat, że zapisanie pliku w formacie ".bat" spowoduje pominięcie formatowania tekstu. Kliknij „Tak”, aby utworzyć plik „.bat”.

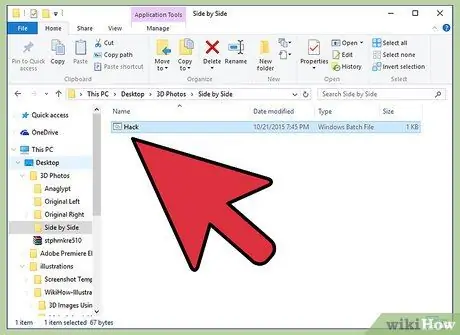

Krok 4. Uruchom plik „.bat”

Kliknij dwukrotnie plik „.bat” zapisany w katalogu. Następnie na ekranie pojawi się okno z interfejsem naśladującym proces hakowania.

Metoda 3 z 3: Korzystanie ze strony internetowej

Krok 1. Otwórz przeglądarkę (przeglądarkę)

Niektóre witryny oferują funkcje, które umożliwiają odwiedzającym generowanie obrazów, tekstu i interfejsów, które naśladują złożone polecenia wykonywane przez komputery. Te funkcje są używane do tworzenia efektów filmowych lub wideo. Możesz również użyć tej witryny, aby udawać, że hakujesz.

Krok 2. Przejdź do hakertyper.net

Ta strona generuje tekst, który naśladuje strukturę poleceń wykonywanych przez hakerów. Ten tekst jest generowany z tak dużą prędkością, że może zaskoczyć ludzi. Jednak ten szybki proces generowania tekstu może sprawić, że ludzie będą wobec Ciebie podejrzliwi.

Krok 3. Otwórz osobne okno przeglądarki i odwiedź guihacker.com

Po otwarciu tej witryny pozostaw otwarte okno przeglądarki. To okno wyświetli obrazy podobne do stereotypowych interfejsów używanych przez hakerów: rzędy liczb, szybko zmieniające się interfejsy i zmienne fale sinusoidalne. Gdy ta strona otworzy się i pojawi na ekranie, możesz powiedzieć:

- „Kompiluję dane z serwera znajomego, aby znaleźć błędy w kodzie, tutaj. Program musi być uruchomiony przez kilka godzin, aby upewnić się, że wszystkie błędy zostaną znalezione”.

- „Otwieram program do analizy na monitorze, żebym mógł bezpośrednio zobaczyć temperaturę procesora, gdy podkręcam”.

Krok 4. Wybierz i użyj różnych motywów symulacji hakerskich dostępnych na geektyper.com

Ta strona internetowa zapewnia prawdopodobnie najbardziej realistyczną symulację hakowania. Po otwarciu strony głównej witryny wybierz żądany motyw. Następnie wpisz w odpowiednim polu tekstowym, aby utworzyć tekst podobny do tekstu wygenerowanego przez hakera. Możesz także kliknąć katalog, aby pokazać fałszywy proces hakowania, który wygląda na skomplikowany.

Możesz wyświetlić małe okna zawierające interfejs i obraz hackowania, klikając katalog, który pojawia się na ekranie po wybraniu motywu. Dodatkowo możesz naciskać klawisze klawiatury, aby utworzyć tekst naśladujący strukturę poleceń tworzonych przez hakerów

Krok 5. Otwórz te witryny w kilku oddzielnych oknach przeglądarki

Każda strona internetowa ma inny motyw i strukturę tekstu hakerskiego. Możesz szybko przełączać okna przeglądarki, przytrzymując klawisz alt=""Obraz" i naciskając klawisz Tab, aby naprzemiennie wyświetlać otwarte okna przeglądarki na ekranie. Wpisz tekst w każdym oknie przeglądarki, zanim naciśniesz klawisze Alt+Tab, aby wyświetlić na ekranie inną przeglądarkę. Ma to na celu sprawienie, że będziesz wyglądać jak doświadczony haker. Jeśli karty witryny są otwarte w tym samym oknie przeglądarki, naciśnij Ctrl+Tab.

Spróbuj zaprojektować układ dla każdego okna przeglądarki lub otworzyć wiele okien przeglądarki na ekranie, aby wyglądać jak doświadczony haker

Porady

- Jeśli znasz polecenia używane do tworzenia plików wsadowych, możesz ich użyć do tworzenia bardziej złożonych symulacji hakerskich.

- Możesz wykonać czynności wymienione w tym artykule, aby zaimponować znajomym.

Ostrzeżenie

- Ludzie, którzy są dobrzy w informatyce i językach programowania, mogą szybko odgadnąć, że tylko udajesz, że hakujesz. Dlatego ostrożnie dobieraj odbiorców akcji „hackingowych”.

- Obserwując twoje działania, niektórzy dorośli mogą pomyśleć, że naprawdę hakujesz. Dlatego postępuj zgodnie z tymi krokami, aby nie wpaść w kłopoty.

- Zachowaj ostrożność podczas korzystania z wiersza polecenia. W przeciwnym razie możesz przypadkowo uruchomić polecenia, które mogą uszkodzić ważne pliki systemowe komputera. Jeśli ten plik jest uszkodzony, dane przechowywane na komputerze nie mogą być ponownie dostępne lub nawet utracone.